AWS上に存在するデータとワークロードを定期的にバックアップする必要があります。

理由は以下の通りです。

Amazon Web Services(AWS)クラウドコンピューティングには、従来のオンサイトインフラストラクチャモデルと比べて、利便性、スケーラビリティ、コスト、セキュリティなどの多くのメリットがあります。

AWS上に存在するデータとワークロードを定期的にバックアップする必要があります。

理由は以下の通りです。

Amazon Web Services(AWS)クラウドコンピューティングには、従来のオンサイトインフラストラクチャモデルと比べて、利便性、スケーラビリティ、コスト、セキュリティなどの多くのメリットがあります。

ストレージスナップショットは、2つの異なる方法で作成できます。

最初の方法は差分スナップショットと呼ばれます。 このタイプのスナップショットの背後にある基本的な考え方は、スナップショットが作成されると、システムが実際に差分ディスクを作成するということです。

その時点から、すべての書き込み操作は、プライマリストレージではなく差分ディスクに向けられます。

プライマリストレージが変更されないようにして、必要に応じてシステムを元の状態に戻すことができます。

ラスベガスで8/26~8/30に開催されたVMworld2018の概要をご紹介いたします。

VMWorldは今回で15回目となり、世界各国から2万人以上、日本からはおよそ380名が参加しました。

今回のテーマは “Possible begins with you”でした。

ジェネラルセッションの様子です。

今回はプライベートクラウドと併せて用途別に様々なパブリッククラウドを使用する、

『マルチクラウド』という単語がよく聞こえてきました。

EC2のバックアップソリューションをあなたは本当に必要としますか?多くのユーザーはサービスとしてサーバーを手に入れると、サーバーの管理も全て含まれていると決め込みます。従来のデータセンターと比較すると、AWSはハードウェアの問題をすべて対処します。つまり、ハードウェアの障害によってデータが失われることはありません。ただし、ハードウェア以外のデータ損失シナリオは対処されません: 続きを読む

最初に今回のVPNベースのリモート・バックアップ・リポジトリを作成するために必要なチェック・リストを以下に示します。

1. 2台のWindowsシステムが、別々の場所にある。仮想環境か物理環境のどちらかで。今回はWindows10をクライアント・サイドの例として使用。

2. VPNサーバと使用するリモートのリポジトリ・システム用に外部スタティックIPで、ユーザはインターネット上で直接このシステムに接続可能。

3.VPNコンフィグレーションでネットワーク・アダプタ設定変更とバックグラウンド・システム・サービスを稼働させることで両システムに管理者権限を有します。

4. SoftEther VPNのサーバとクライアントの各ディストリビューション・ソフト(今回はVPNにSoftEther VPNを使用)

5.CloudBerry Backupを活用

パート2では、EC2でディスクアレイに対してEBSスナップショットでバックアップを行う場合の課題をご紹介しました。今回は、複数のEBSボリュームにまたがり、構成されたLVMボリュームでバックアップを実行する場合についてご紹介します。

パート1では、EC2でディスクアレイ構成を行うこと自体の意味に関してご紹介しました。

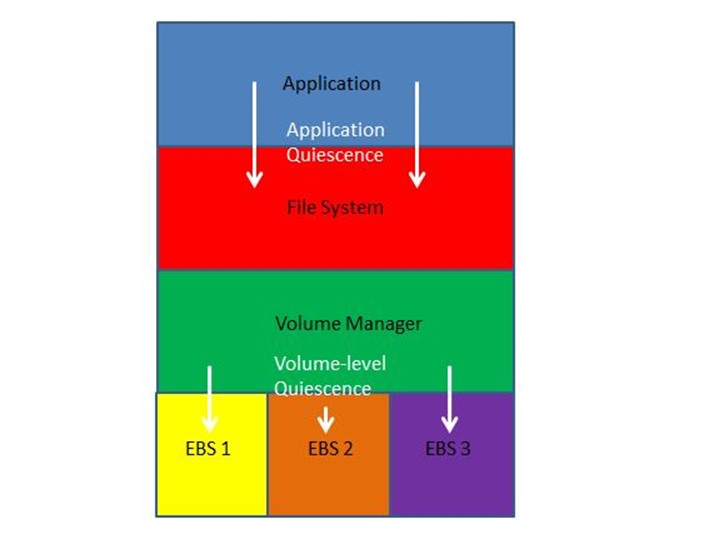

どのようにディスクアレイの一貫性を保証するか?ストレージスタックについて考える場合、それぞれの階層が他の階層の実装を認識していないことを意識する必要があります。例えばストレージの層でパフォーマンスの向上のためにキャッシュが実装されているとします。この場合、アプリケーションが開いているファイルのデータは実際にはメモリ内キャッシュに存在するかもしれません。しかし、アプリケーションはファイルシステムがキャッシュを実装しているか、またどのようにデータをキャッシュしているかは必ずしもわかりません。つまり、アプリケーションがデータを保存するためにはファイルを閉じるか、ファイルシステムにデータをフラッシュするための特殊なAPIを用いる必要があります。ただ、ファイルシステムとボリュームについては同じようにはいきません。

EBSボリュームは従来のストレージアレイのLUNとは異なり、実際のボリュームではなく論理ディスクであるため、「EBSボリューム」という用語は少々混乱の基になることがありますが、ディスクであるため、EBSボリューム使用して複数のEBSボリュームにまたがる複合ボリュームを作成することも可能です。

すべてのプログラミング言語が同等に作成されるわけではありません。コーディングの準備が整っているネットワーキング担当者にとってのWill MurrellのネットワークエンジニアはPythonで始めることを提案しています。

私は最近、ネットワーク技術者の専門知識をやめて、ソフトウェア定義で始める必要性について書いた…

VMware Storage Policy-Based Managementを使用して、カスタムVMストレージポリシーを作成し、これらのポリシーをVVOLおよびvSANで使用するVMに自動的に適用できます。

VMwareが仮想ボリュームおよびvSANで使用するストレージポリシーフレームワークは、VMwareインフラストラクチャ内のストレージ管理の基盤です。VMware Storage Policy-Based Managementでは、1つのコントロールぺインを様々なデータサービスとストレージ製品のインターフェイスとして使用できます。

アフィニティ機能とアンチアフィニティ機能を備えたvCPUの配布を管理し、ハイパースレッディングによる潜在的なパフォーマンス上の問題を緩和します。

仮想化を行う場合、基盤となるハードウェアの問題からVMを退避させることが理想的です。vCPUへのCPUの抽象化とvCPUのVMへの割り当てにおいて、VMパフォーマンスに悪影響を与えないように運用するべきです。理想的には、すべてのvCPUを完全に独立させ、動作させることです。

ネットワークパフォーマンスを向上させるためにはまず、複数のNICを使用して、同じホスト上で相補的なVMを編成します。 また、タイプ別にネットワークトラフィックを予約し、仮想化にハードウェアサポートを使用することも検討してください。

VMはデータが空の状態では動作しません。 VMは、ストレージ、他のVMおよびユーザーと対話するときにのみ価値があります。 これには、強力かつ効率的なネットワーク接続が必要です。 管理者は、ネットワーク機能の構成およびプロビジョニングの方法を幅広く制御できます。 ここでは最高のVMネットワークパフォーマンスを実現するために役立つ技術力と、いくつかの重要な考慮事項を紹介します。

パフォーマンスの問題は、オーバープロビジョニングやvCPUの選択の貧弱化、VMへの割り当てなど、さまざまな要因によって引き起こされる可能性があります。 これらの戦略を使用して間違いを訂正します。

ハイパーバイザと仮想化テクノロジーは現在、十分に確立されており、エンタープライズ環境で信頼性が高いと証明されていますが、調査と修復が必要な潜在的な問題があります。