Azure VMは、デフォルトで内部IPアドレスと外部IPアドレスを受け取ります。内部IPアドレスを使用すると、デフォルトですべてのインバウンドトラフィックとアウトバウンドトラフィックでローカルネットワークを使用できます。外部IPには、外部の動的ホスト構成プロトコルに割り当てられたIPアドレスが割り当てられます。 Azure VMの外部IPアドレスには、管理目的で外部からの接続を許可するように設定されたRDP(Remote Desktop Protocol)またはSecure Shellルール用のファイアウォールルールが付属しています。

管理者はVMを外部ネットワークトラフィックに接続するためにポート80(HTTP)を解放する必要があります。

新しい管理者は、通常、VMの電源投入時にVMにデフォルトの割り当てられた外部IPアドレスを保持させます。これはよくある間違いです。管理者の電源が切れ、問題のVMを再起動または再起動すると、マシンはその外部IPアドレスを失い、IPアドレスが新しいVMに割り当てられます。この設定には、あらゆる種類の堅牢性に問題があります。 Azure VMを再起動すると、ビジネスのWebサイトが消える可能性があります。

Azure VMのIPアドレスは、静的な予約済みIPアドレスを使用することで再起動しても保持されます。管理者は、このIPアドレスを代替マシンに割り当てることもできます。このマシンは、マシンを再構築する必要がある場合にバックアップを提供します。予約されているAzure VMのIPアドレスごとに小さな時間単位の料金があります。

Azure VM IPアドレスの予約

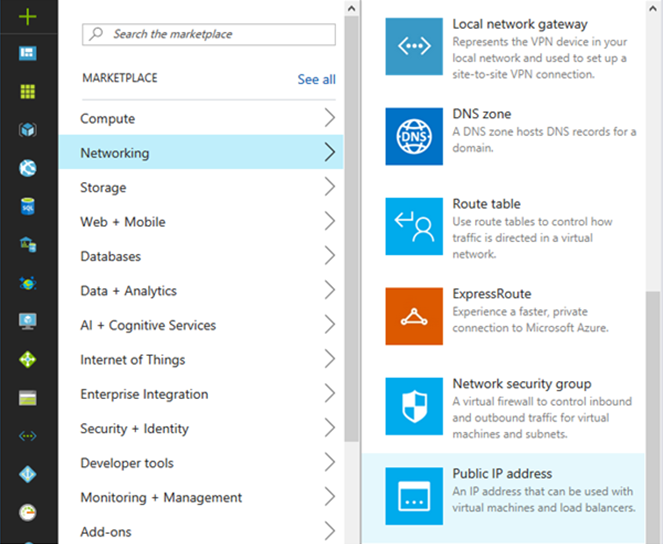

IPアドレスをAzureサブスクリプションに永久的に割り当てるには、Azureポータルにログインし(図1を参照)、左側の緑色のプラス記号を選択し、Networking > Public IP addressをクリックします。 図1 Azureポータルネットワーク管理画面

図1 Azureポータルネットワーク管理画面

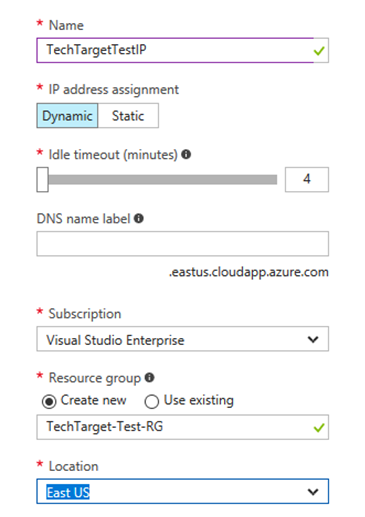

IPアドレスにその使用方法を示す一意の名前を付けます(図2参照)。 この例では、名前はTechTargetTestIPです。 管理者はIPアドレスを設定することができます。

図2 IPアドレス名、サブスクリプション、リソースグループなどの指定

図2 IPアドレス名、サブスクリプション、リソースグループなどの指定

IPアドレスの割り当ては重要な選択です。永続化するには、静的IPアドレスが必要です。

Azure DNSラベルはオプションで、この例では使用しません。

リソースグループの選択は必須です。 リソースグループは、Azure VM、リソース、および関連する管理ポリシーの集合を効果的に作成します。 管理者は、この例に示すように、グローバルに一意の新しいリソースグループを作成できます。 図の緑色のチェックマークは、この名前が一意であることを示しています。

最後に、展開用VMが存在する場所を選択します。 この例では、すべてAzureの米国東部地域を使用しています。

Azure VMに静的IPアドレスを割り当てる

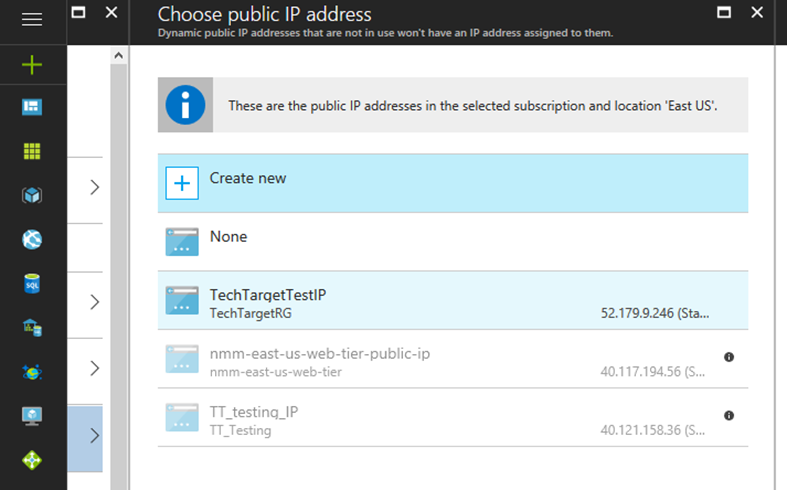

これらのオプションを使用してAzure VMを作成するには、管理者はVMを予約された静的IPアドレスと同じ領域に配置する必要があります。 また、VM構成タブのパブリックIPアドレスセクションを変更して、割り当てられたアドレスを使用します(図3参照)。VMの作成中に選択されたリソースグループは、IPアドレスの予約で使用されたリソースグループと一致する必要があります。 Use Defaultを選択し、ドロップダウンメニューから選択します。

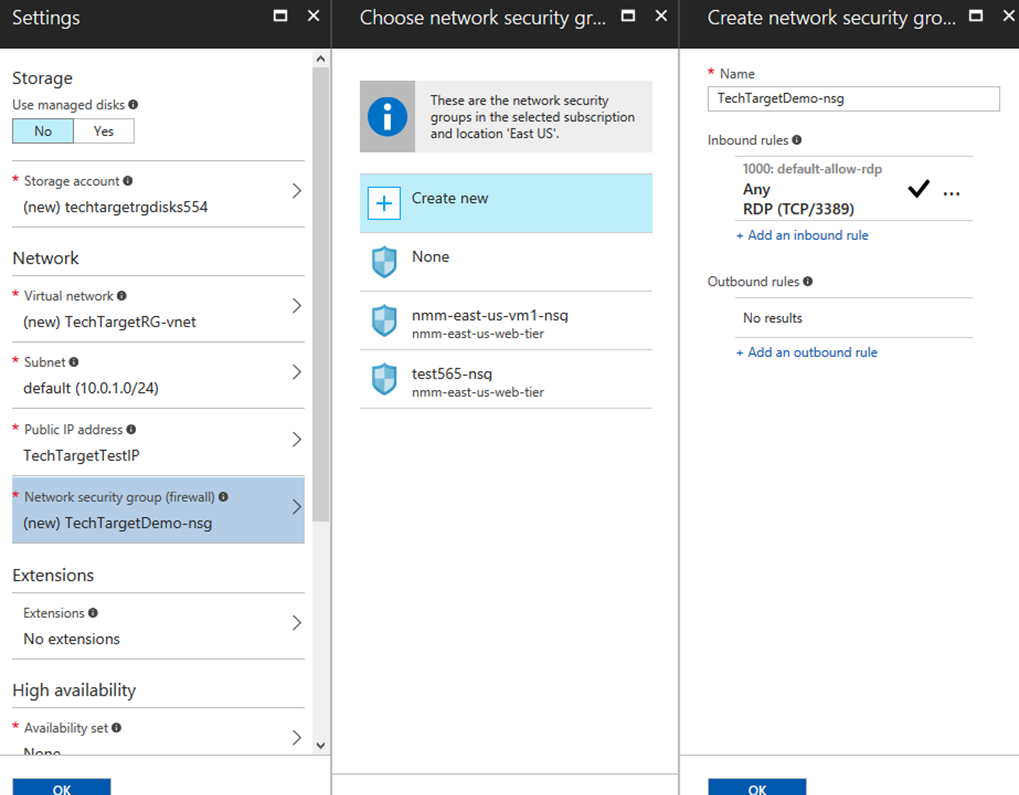

変更を確定する前に、ネットワークセキュリティグループ(NSG)コンポーネントを選択して、ネットワークセキュリティルールを明示します。 NSGは、Azure VM、ロードバランサ、およびネットワークに割り当てることができるファイアウォールルールとして最もよく考えられています。 ユーザーは1つまたは複数のデバイスにNSGを割り当てることができます。 1つのルールを多くのデバイスに適用するには、NSGを他のデバイスに適用するときにNSGを選択します。

この例では、新しいNSGを作成します。これは、既存のNSGを結合するのではなく、デフォルトの選択です。 新しいNSGの名前は、-nsgを付加したVMの名前です(図4参照)。

ルールは最後のポップアウト画面で設定されます。 デフォルトでは、RDPは任意のIPから許可されます。 アウトバウンドルールはanyを許可します。 静的IPアドレスを使用してAzure VM上にWebサーバーを構築するには、ポート80を内部で許可します。

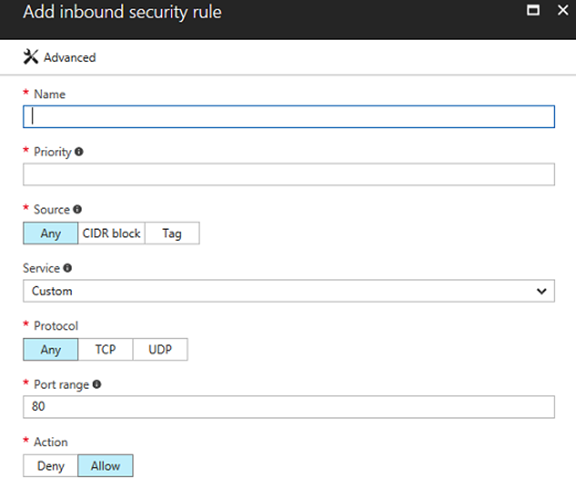

許可されたルールセットにポート80を追加するのはかなり簡単です。 Add inbound security ruleをクリックし、表示されたウィンドウで、ルールにWebサーバーポート80の名前を付けます(図5を参照)。 優先順位を100に設定し、サービスドロップダウンリストからHTTPを選択します。

誰もがアクセスできるようにするには、ソースフィールドをanyのままにします。 ServiceメニューからHTTPを選択します。 これにより、HTTPインバウンドトラフィックを許可する選択肢の残りの部分が作成されます。 また、管理者は設定をカスタマイズすることもできます。

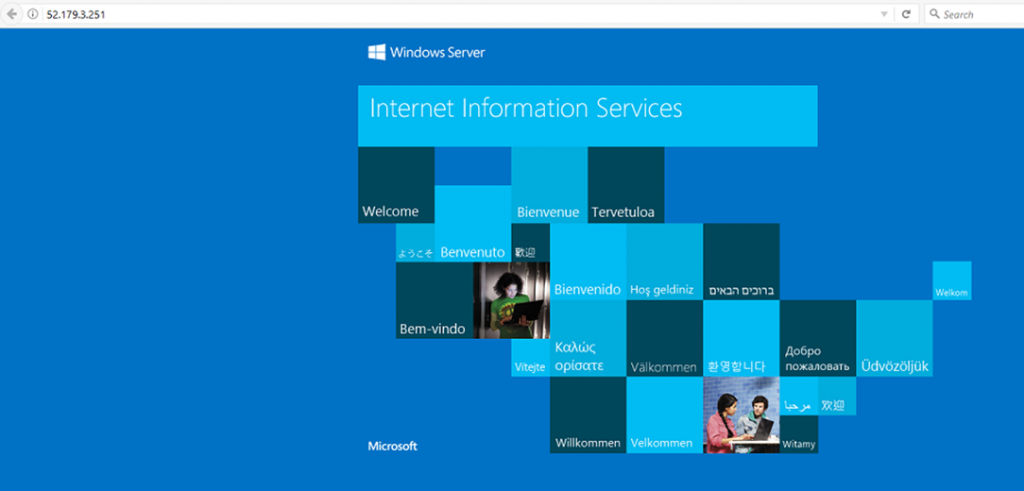

この時点で、変更をコミットし、VMを構築します。 作成したVMにログインし、サーバーロールからインターネットインフォメーションサービス(IIS)サーバーを有効にします。 次に、ブラウザを開き、外部IPアドレスをポイントします(図6参照)。 そこから、管理者は、適切なドメイン名システム・サーバーの静的なAzure VM IPアドレスを使用して、グローバルに解決できる適切なレコードを使用できます。

図6 IISサーバはVMに割り当てた外部IPアドレスを表示します

図6 IISサーバはVMに割り当てた外部IPアドレスを表示します

Azure VMの外部IPアドレスがすぐに見つかります。AzureポータルでVMブレードを開き、パブリックIPアドレスラベルを確認します。

これらの手順では、シングルポイント障害である単一のVMを作成しました。 IPアドレスを正しく予約して外部の世界に公開することができたので、これらのベストプラクティスに従ってVMを展開できます。 Azureは、ネットワーク化されたVMにいくつかの制限とクォータを設定することを忘れないよう気を付けてください。

次のステップ

これらの同じ原則は、ほとんどの場合、Azure VMのロードバランシングに適用されます。 Azureの内部ロードバランサは複数のフロントエンドIPアドレスを受け入れ、Microsoftは様々な需要のステートレスワークロード用のAzure VMスケールセットを提供しています。 マルチクラウドロードバランシングには、異なるアプローチが必要です。

関連トピックス:

- クラウド移行中の一般的なIPアドレス問題について

- VMware Workstationのネットワーク種類

- IPv6とVMware ESXiネットワーク

- 仮想環境でのCPUの設定、監視方法について【仮想化プラットホーム VMware vSphere】

- リソースプール機能について【仮想化プラットホーム VMware vSphere】

- PuTTYの使用方法【仮想化プラットホーム VMware vSphere】

- ネットワークの設定、監視について【仮想化プラットホーム VMware vSphere】

- AWSアカウントでCloudWatch Billing Alarms と Threshold Notificationの設定

図3 静的IPアドレスの選択

図3 静的IPアドレスの選択 図4 新しいネットワークセキュリティグループの作成

図4 新しいネットワークセキュリティグループの作成 図5 セキュリティルールの追加

図5 セキュリティルールの追加 RSSフィードを取得する

RSSフィードを取得する