Entrust(旧HyTrust) KeyControl とOracle Database TDE暗号化鍵(キー)によるデータの保護

目次

概要

セキュリティ侵害の際、攻撃者の主な目的は、一見保護されているように見えるデータベースにアクセスし、大量の情報を盗み出すことにあります。。ネットワークの保護、データベースへのアクセス制御の確保、テーブルに保存されたデータの暗号化など、徹底した防御が必要なのです。

オラクル・データベース・ソリューションは、Transparent Data Encryption (TDE) として知られるネイティブ暗号化機能を提供します。TDEは、データベースとログファイル全体を暗号化します。TDEは、データベース全体のバックアップとデータポンプ・エクスポートを暗号化し、Oracle Recovery Manager (RMAN)およびData Pump Export/Importと統合します。

強固なデータ・セキュリティを確保するためには、PCI DSS(Payment Card Industry DataSecurity Standard)などのコンプライアンス要件を満たすために、鍵を頻繁にローテーションし、安全に保管する必要があります。TDEと外部暗号鍵管理の組み合わせは、PCI DSSやその他のコンプライアンス基準の「職務分離」要件に貢献します。

Entrust KeyControl Vault for Databases を使用することで、企業は暗号鍵を容易に大規模管理することができます。米国情報処理標準規格(FIPS)140-2認定のプラットフォームを使用したVaultは、鍵の保管、バックアップ、配布、ローテーション、鍵の失効など、暗号化鍵のライフサイクルを自動化することで、Oracleデータベースの暗号化を簡素化します。

主な特徴

– FIPS 140-2認定保証を使用したTDEキーの保護

– テーブルスペースとカラムレベルの暗号化をサポート

– 自動ログインウォレットのサポート

– Oracle Real Application Clusters (Oracle RAC)のサポート

– オンデマンドの鍵(キー)ローテーション

– 仮想アプライアンスとして展開

– アクティブ・アクティブ・クラスタによる高可用性(HA)のサポート

– 簡単なセットアップと統合

– 職務分離、最小権限、マルチテナントをサポート

– (オプション)FIPS 140-3 レベル3のハードウェア鍵保護

– (オプション) NIST 800-130およびその他の標準に対応した自動コンプライアンスエンジン標準

ユーザの利益

最高レベルの保証でデータベースを保護

Oracle TDEは、オペレーティング・システム管理者がデータベース・ファイルの内容を読み取ることで、機密性の高いデータベース情報に直接アクセスすることを防ぎますが、他の暗号化ソリューションと同様に、データを暗号化する鍵が適切に保護されていることが、システム全体のセキュリティにとって極めて重要な要素となります。

KeyControl Vault for Databasesは、暗号鍵をデータとは別に安全なプラットフォームに保管することで、暗号鍵を安全に保護します。

さらに、KeyControlは、ロールベースの権限を要求し、セキュリティとデータベース管理を分離することで、内部セキュリティ・ポリシーを強化します。

鍵のライフサイクル管理の簡素化

データベース・ベンダーは鍵管理を提供しているますが、この機能はそのベンダーの特定のデータベースにしか対応していません。データベースの数が増え、データベース・ベンダーが多様化するにつれて、鍵管理はより複雑になっています。

管理者は複数のベンダーが提供する多種多様なデータベースの暗号化キーを管理するという、複雑でコストのかかるタスクに直面しています。

Entrust KeyControl は鍵のローテーションを自動化し、鍵の管理をさらに簡素化します。オンプレミス環境とクラウド環境のすべてのデータベースに対して1つの統一された鍵管理ソリューションを持つことで、鍵管理プロセスを合理化し、エラーや不正行為のリスクを低減することができます。

KeyControl Compliance ManagerとHSMを使用した規制要件へのコンプライアンスの促進

サイバー脅威だけでなく、複雑化する規制環境も企業にリスクをもたらしています。

法的要件や標準へのコンプライアンスを確保することは、データベース暗号化管理ツールだけでは現実的でないことが多くなっています。

Entrust KeyControl Compliance Managerは、NIST 800-57 などの標準への準拠をサポートする自動的なアプロー チを提供することで、データ保管庫の鍵管理機能を拡張します。さらに、Entrust KeyControl は、暗号化鍵の高度な保証保護機能を提供します。FIPS 140-3レベル3のnShield HSMは、PCI DSSやHIPAA(Health InsurancePortability and Accountability Act)などの標準や規制への準拠を容易にします。KeyControlは、どこでどのような規制が適用されようとも、コンプライアンスの達成と維持を支援し、セキュリティの向上とユーザのリスク管理を実現します。

どのように機能するのか?

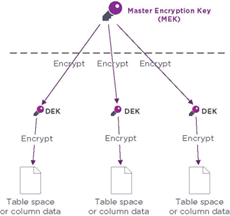

Oracle TDE は、列レベルまたは表領域レベルでの暗号化を可能にします。オラクルは、以下のような2層のキー・アーキテクチャを実装しています。

• データベース用KeyControl Vaultに保存された単一のマスター暗号化キー(MEK:Master Encryption Key)

• オラクル・データベース内に保存されている複数のデータ暗号化キー(DEK:Data Encryption Key)

MEKとDEKを分離することで、セキュリティレベルを高め、マスターキーのローテーションを容易にします。

MEK は、データベースが生成する DEK を暗号化します。DEK は列や表領域のデータを暗号化します。これらの MEK は、KeyControl Vault で一元管理され、鍵へのアクセス制御を実施します。

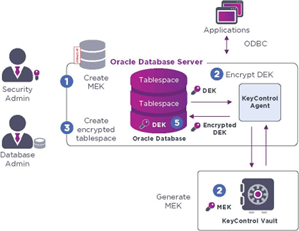

ハイレベルな観点から、表領域の暗号化は次のように行われます:

1. セキュリティ管理者は、Oracle Database Server Configuration を変更することで、外部鍵管理による TDE を有効にします。TDE が有効になると、管理者は TDE MEK を生成するコマンドを実行します。

2. デー タ ベース エン ジ ンは、 KeyControl デー タ 保管庫か ら MEK の生成を要求します。こ の鍵は DEK を暗号化す る ために使用 さ れ、 Oracleデー タベース の外のデー タ 保管庫に格納 さ れます。

3. データベース管理者は、データベース内に暗号化された表領域を作成します。デー タ ベース エン ジ ンは表領域を暗号化する対称 DEK を生成 し ます。

4. データベース・エンジンは、KeyControl Vault にある、以前に生成された MEK を使用した DEK の暗号化を要求します。

5. データベース・エンジンは暗号化された DEK を受け取り、データベースに格納します。

MEKがローテートされた場合、すべてのデータを再暗号化する必要はありません。DEKだけ

がMEKによって再暗号化されます。

技術仕様

対応データベース:

• Oracle 11g R2、Oracle 12c、Oracle18c、Oracle 19c

対応暗号アルゴリズム:

• 対称型 – AES 128ビット、192ビット、256ビットの鍵長を含む

管理と監視:

•Web UIとRest APIによる一元管理

• SyslogとSplunkの統合

対応プラットフォーム:

• プライベートクラウドプラットフォーム:vSphere、vCloud Air(OVH)、VCE、VxRail、NetApp、Nutanix

• パブリッククラウドプラットフォームAWS、IBM Cloud、Microsoft Azure、VMware Cloud (VMC) on AWS、Google Cloud Platform (GCP)

• ハイパーバイザーのサポートESXi、KVM

認定:

• FIPS 140-2レベル1認定

• FIPS 140-2レベル3またはeIDAS CC EAL4+構内またはサービスとしてのEntrust

nShield HSMによるコンプライアンス

Entrust KeyControlプラットフォーム

Entrust KeyControl Vault for Databasesは、オンプレミス、マルチクラウド、ハイブリッドの仮想化環境において、暗号化ワークロードの鍵ライフサイクルを大規模に管理するために設計された製品群の一部です。

この件に関するお問い合わせはこちらへ

関連したトピックス

- [Druva] Oracle RMAN イメージコピー + SBT ストリームバックアップ 重複排除

- システムの停止時間を最小限に抑えてデータベースの移行を行うには?

- DruvaのOracle DTCリダイレクト・リストア(復元):シームレスな効率性でデータベースのクローニングに革命を

- Oracle RAC One Node環境を構成してみました ステップ5 Oracle RAC One nodeデータベースの作成

- Veeam AgentとPlug-in for Oracle RMANを活用して物理Oracleサーバのバックアップを

- データウェアハウスの利点とヒント

- オラクルのExadataを最大限に活用するためのベスト・プラクティス

- 2/21開催Webセミナー「 Veeam新機能 徹底解説 Part 1:Oracle RMAN連携 ~運用変えずVeeamでらくらくバックアップ&リストア~」

- Oracle DB起動時にエラーORA-00257が出て起動しない際の対処法

- データベースはクラウド ファースト

RSSフィードを取得する

RSSフィードを取得する

Entrust(旧HyTrust)、主要データベースプロバイダをサポートし、クラウド展開全体のセキュリティの強化: