Entrust(旧HyTrust) KeyControlは、様々なプラットフォームで提供されている暗号化機能利用時に生成される暗号鍵を、KMIPというセキュアで暗号鍵の通信に準拠したプロトコルを用いて簡単に管理できるソフトウェアです。

暗号鍵の管理を行う仕様上、KeyControl自身のセキュリティ機能もいくつか搭載されており、その内のひとつとしてシステム保護機能があります。

これはKeyControl自身が保有しているハードウェア署名に影響する変更が発生した場合、システムをリカバリモードで起動させ、管理者による証明操作を実施しないとログイン操作を拒否する機能です。

ハードウェア署名に影響を与える機能としては、例えば以下が挙げられます。

・CPU/コア数変更

・RAM値変更

・ディスク接続/取り外し

・NWインターフェース変更

・バックアップからのリストア

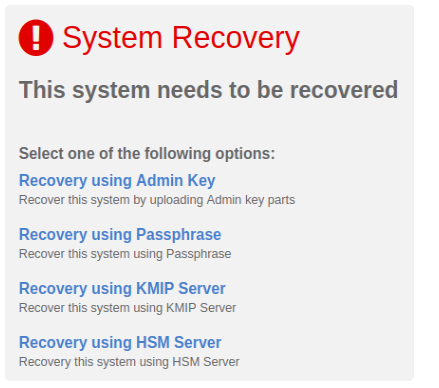

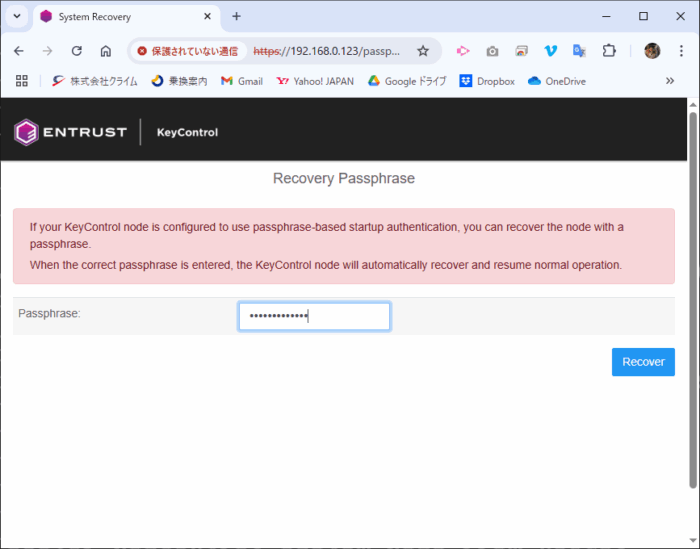

実際に、KeyControlがリカバリモードへ遷移した場合、Webコンソール画面で下記のようにリカバリが必要であると警告メッセージが出力されます。

このため、万が一KeyControlアプライアンスを不正に操作される、またKeyControlのイメージベースバックアップが流出し、別環境で起動されてしまった場合にも暗号鍵やKeyControl設定を盗み見られるリスクを低減することができます。

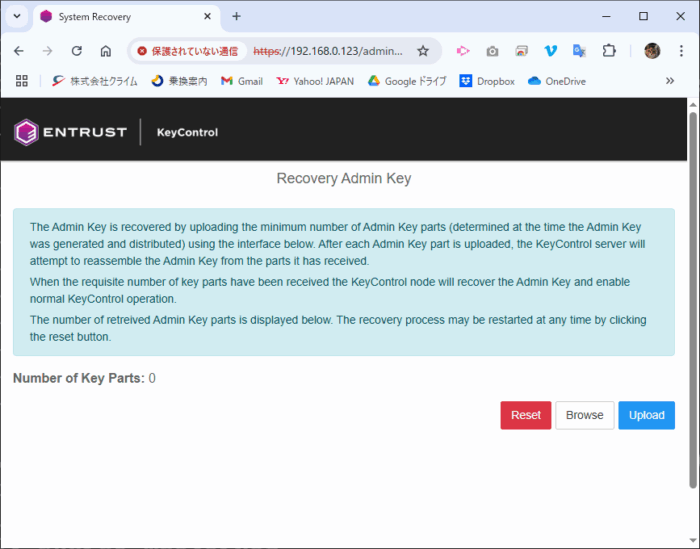

証明操作方法としては、HSM(ハードウェアセキュリティモジュール)が構成されている場合にはHSM側で認証を、構成されていない場合にはAdmin Keyとよばれる特別なキーファイルをアップロードすることでリカバリモードを解除できます。

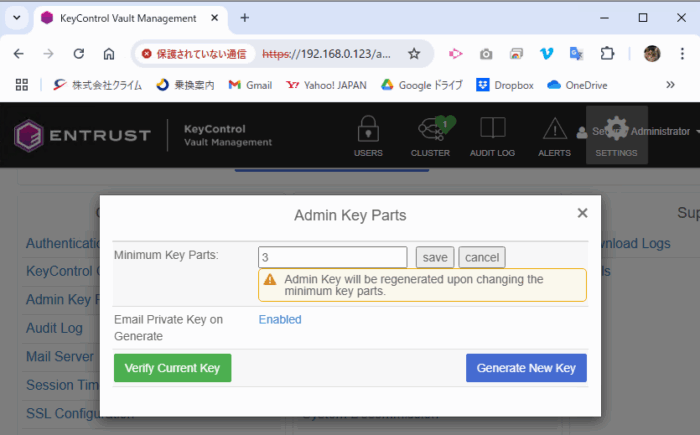

Admin Keyは単一ファイルで保持するだけでなく、2つ以上のファイルに分割することも可能なため、複数担当者がそれぞれファイルを保管することで、万が一の不正操作時にもアクセスされるリスクをより低減させることが可能です。

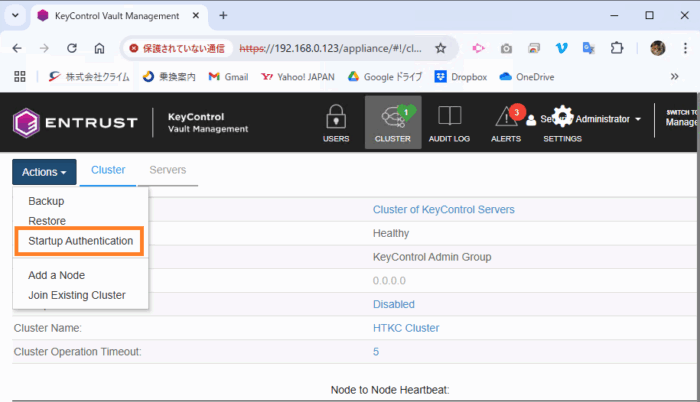

ただこのシステム保護機能からの復旧操作については、KeyControl 5.1より追加されたStartup Authentication機能が有効な場合は注意が必要です。

Startup Authenticationは前述したハードウェア署名の影響有無に関わらず、KeyControlアプライアンスの起動時にリカバリモード実行を強制する機能となり、予期せぬ再起動が発生した際にも追加の認証を求める動作になります。

Startup Authenticationはデフォルト設定で無効となっており、設定時にはKeyControlクラスタに対する「パスフレーズ」を指定します。

この「パスフレーズ」は、リカバリモードからの復旧操作で指定する必要があり、もしStartup Authenticationが有効な状況下でパスフレーズによる認証ではなくAdmin Keyのアップロードで認証した場合、クラスタとしての復旧は行われず操作したKeyControlノード単体の復旧となります。

この場合、自動的にクラスタが解除されてしまうため、各ノード復旧後に手動でクラスタの再構成が必要となるため、Startup Authenticationを有効化した場合には必ず「パスフレーズ」を用いて復旧操作することを心掛けることが重要です。

関連トピックス

- HyTrust KeyControlのライセンスファイル入れ替え方法

- HyTrust KeyControl 5.3 HSMとの連携強化

- HyTrust KeyControlおよびVMware標準暗号化機能動画まとめ

- Entrust KeyControl Ecosystem

- HyTrust KeyControl アプライアンス管理者ユーザ(htadmin)のパスワードを忘れてしまった場合のトラブルシューティング方法

- vSphere標準暗号化機能で暗号化されたVMをバックアップする方法

- MSP360(CloudBerry) Backupを利用してのAmazon EC2にサーバ全体をリストア(復元)する方法

- Veeam B&R v12+Kasten K10 v6でインスタントリカバリ、K8sアプリケーションを数分で復旧

- 既存KeyControlクラスタへ参加し、クラスタを再構成する方法

- HyTrust KeyControl for VMware vSphere 6.5 VM Encryption (暗号化)

RSSフィードを取得する

RSSフィードを取得する