前回のブログでは、OVAのソフトウェアアプライアンスを使用したVeeam Backup & Replicationのインストール手順を紹介しました。

Veeam Software Appliance v13 Beta2には、「VeeamJEOS_13.0.0.12109.BETA2.iso」という堅牢化リポジトリ/プロキシサーバ用のLinuxアプライアンスがバンドルされています。

ソフトウェアアプライアンスと同様に、VeeamがカスタマイズしたJust Enough OS (JeOS)のRocky Linux 9.2に配置された状態で提供されます。そのため、パッケージを手動でインストール・設定する必要がなく、Linuxの専門知識がなくても簡単に堅牢化リポジトリを構築できます。

本ブログでは、「VeeamJEOS_13.0.0.12109.BETA2.iso」を使用した堅牢化リポジトリのインストール手順とVeeamサーバへの登録手順を紹介します。

※リリース前の検証であり、本記事で紹介している手順や機能、仕様はリリースに伴い変更される可能性があることをご了承ください。

JeOS組み込みのセキュリティ構成

JeOSから堅牢化リポジトリデプロイした際、以下のようなセキュアな構成が組み込まれた状態でホストが構成されます。

・root権限でのアクセスが無効

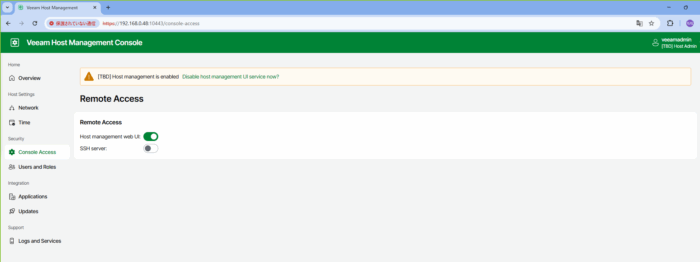

・SSH接続が無効

・DISA STIG準拠のセキュリティ設定

このように、アプライアンスから堅牢化リポジトリをインストールすると、セキュリティ関連のセットアップにかかる手間を大幅に削減し、簡単にセキュリティ要件を満たすことができます。

インストール手順

今回はvSphere上の仮想マシンにインストールしてみます。

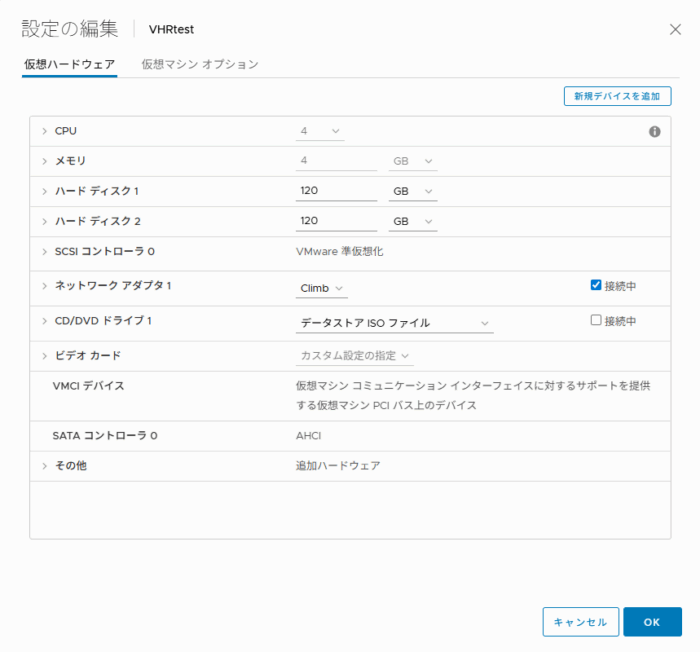

構成としては、4vCPU、4GB RAM、システム領域用の仮想ディスクとデータ用の仮想ディスクがそれぞれ120GBマウントされています。

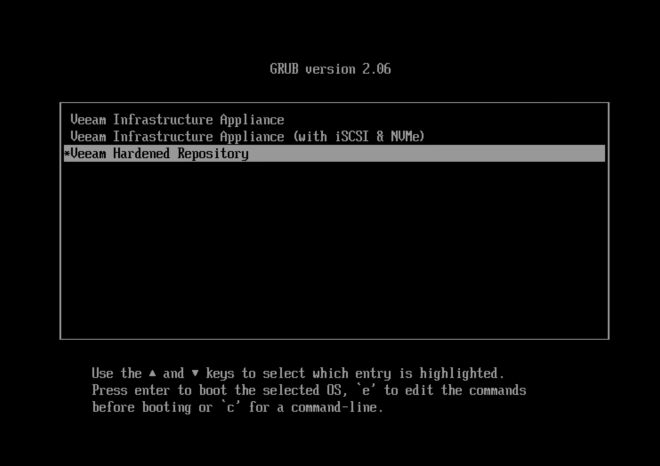

仮想マシンを起動後、GRUBメニューが表示され、インストールするコンポーネントが選択できます。堅牢化リポジトリをインストールするため、「Veeam Hardened Repository」を選択します。

※「Veeam Infrastructure Appliance」を選択すると、プロキシサーバをインストールすることができます。

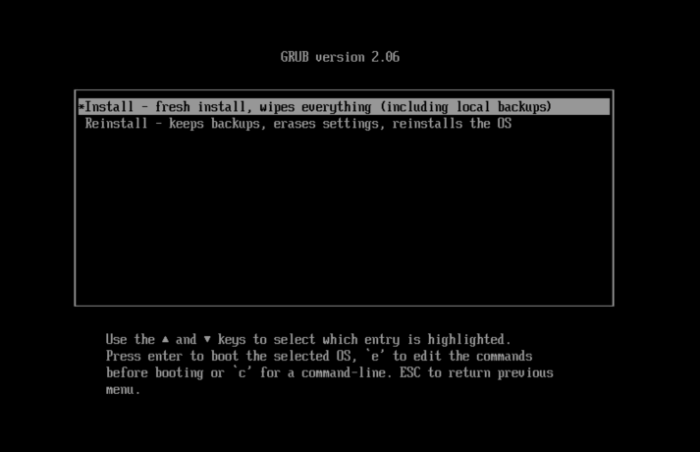

インストールオプションとして、初期インストールだけでなく、OSのみ再インストールすることも可能です。

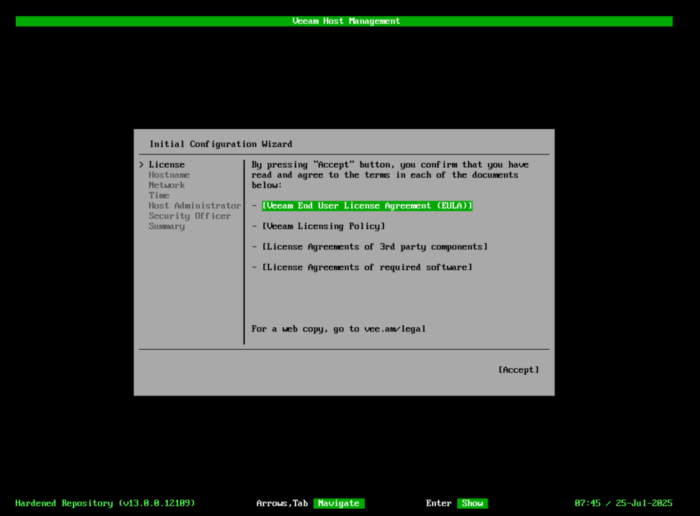

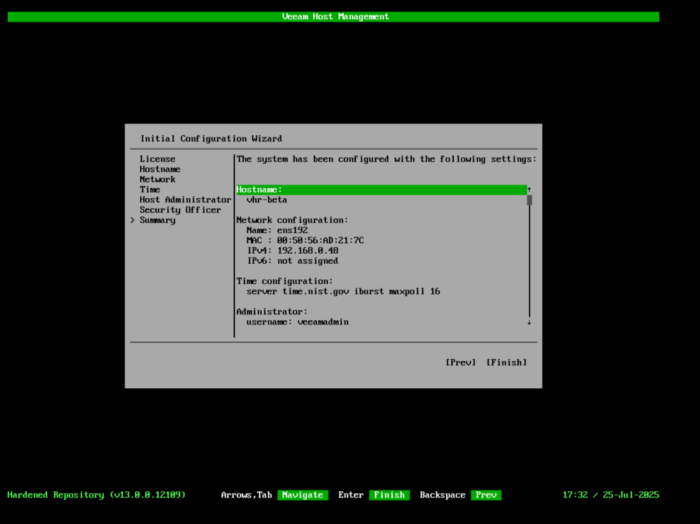

インストール完了後、設定ウィザードが表示されますので、各ステップを順に進めていきます。ほとんどVeeam Backup & Replicationの手順と同じです。

最初のステップでは、EULAが表示されるので確認して同意します。

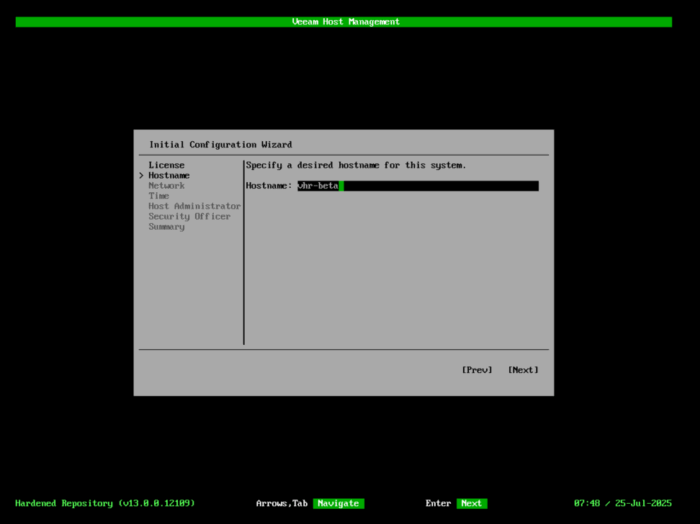

ホスト名を設定します。

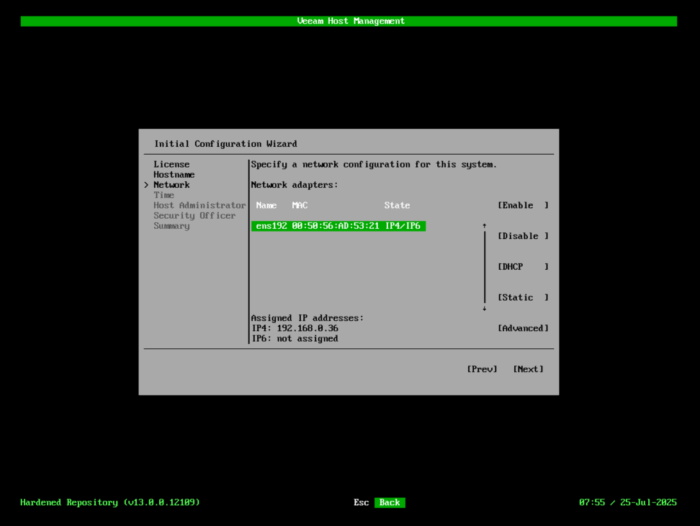

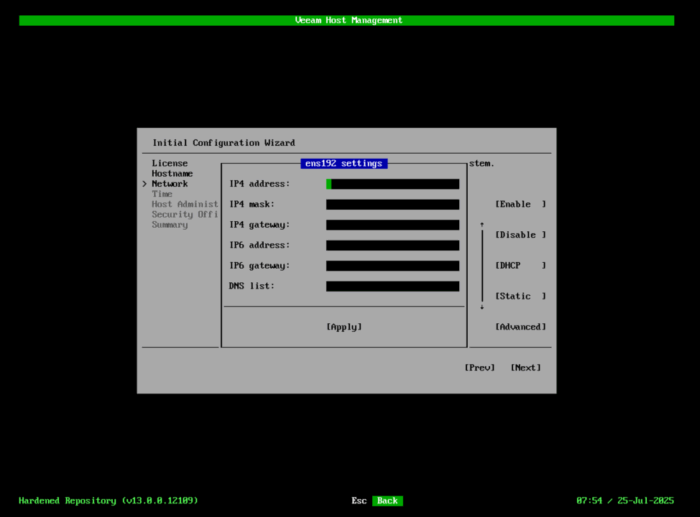

IPアドレスを設定します。

DHCPもしくは静的IPを割り当てることが可能です。

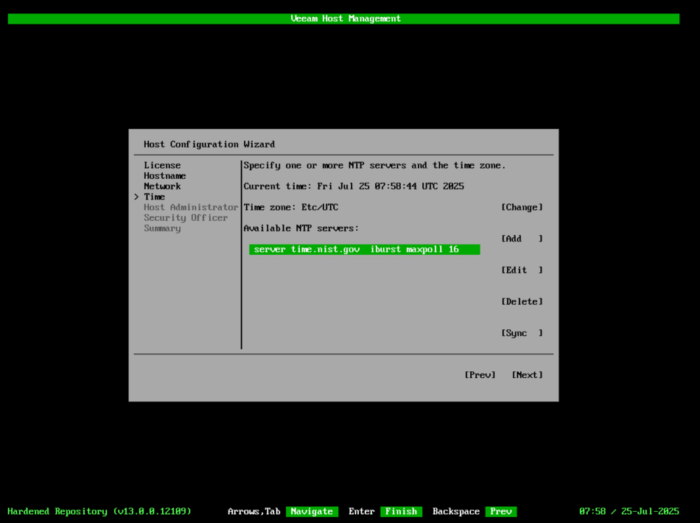

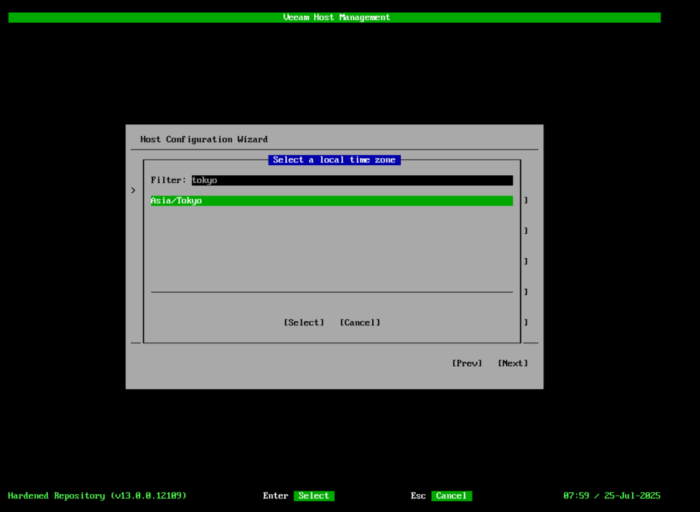

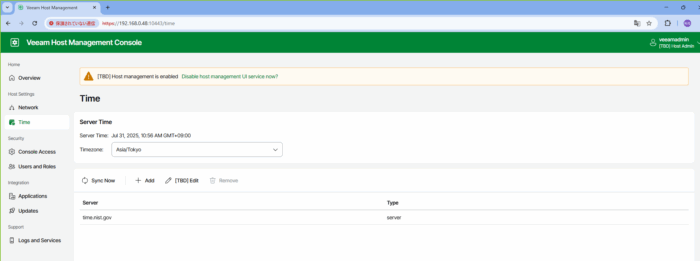

タイムゾーンを指定し、時刻を設定します。

デフォルトでは、UTCに設定されていたので、Asia/Tokyoに変更しました。

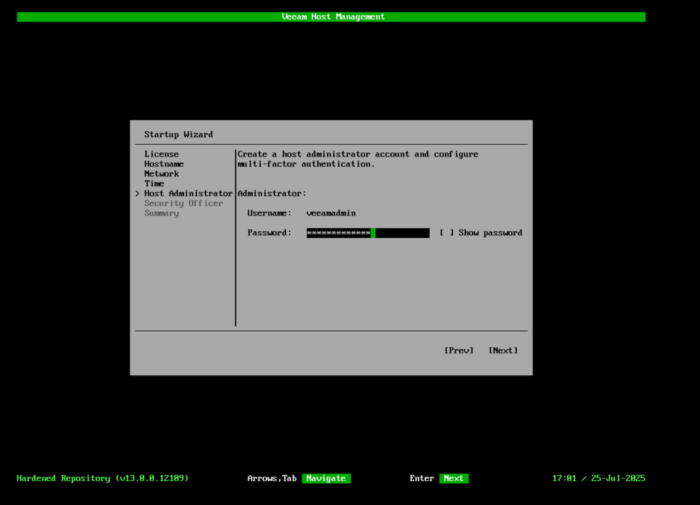

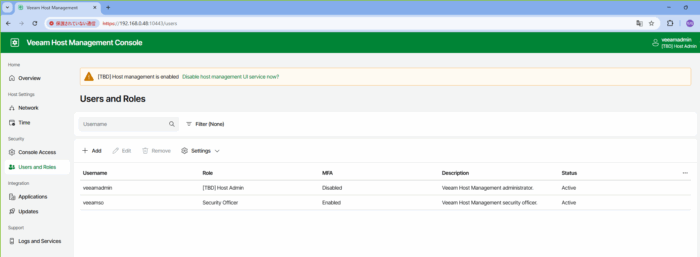

デフォルトの管理者アカウント「veeamadmin」のパスワードを設定します。

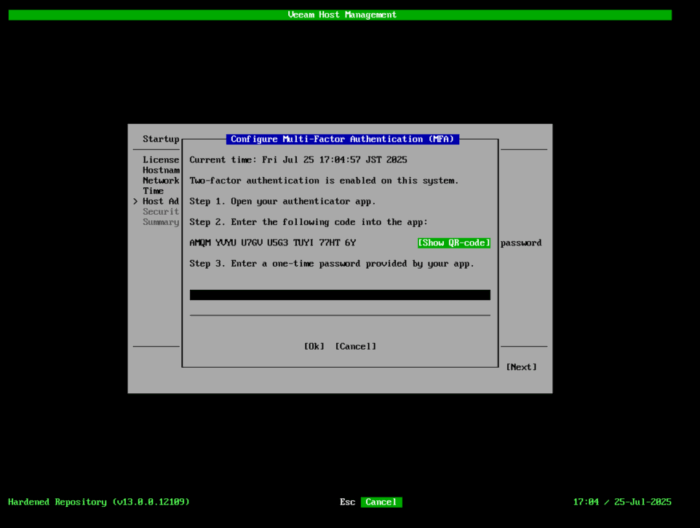

セットアップ時はMFAの設定が必須となりますので、任意のAuthenticatorアプリに登録します。

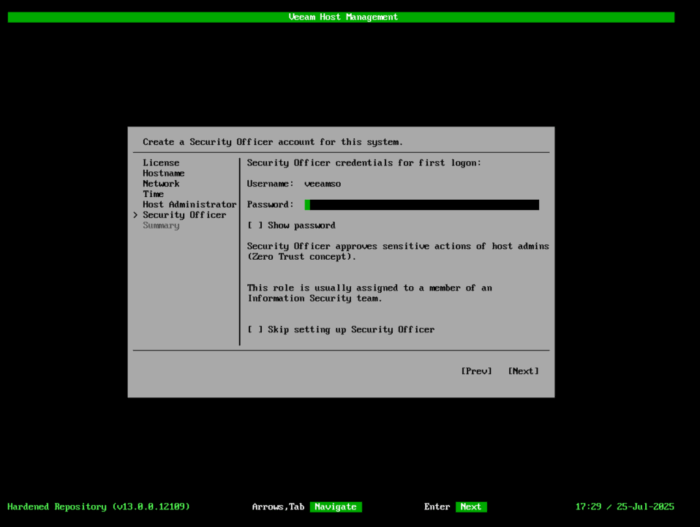

セキュリティオフィサーという、パスワードのリセットなど機密性の高い操作の承認に使用される「veeamso」というアカウントも構成します。一般的には、セキュリティ担当者が管理するため、今回は初期パスワードのみを設定します。

※veeamsoの構成はスキップすることもできますが、運用環境ではゼロトラスト構成のため有効化することが強く推奨されています。

最後、設定内容を確認したら、Finishで完了します。

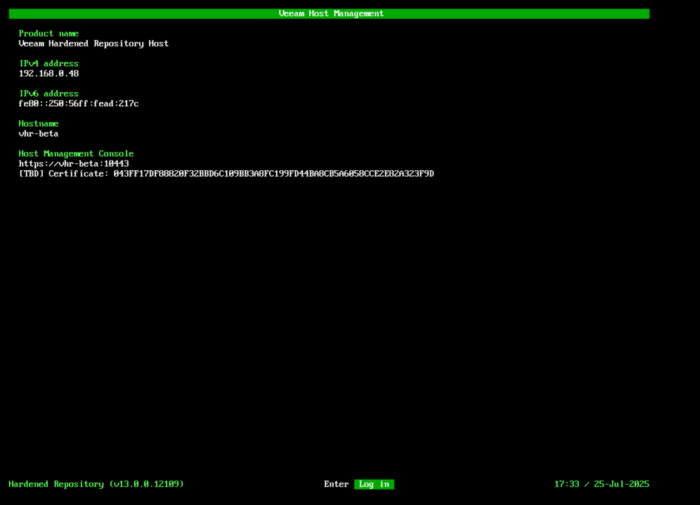

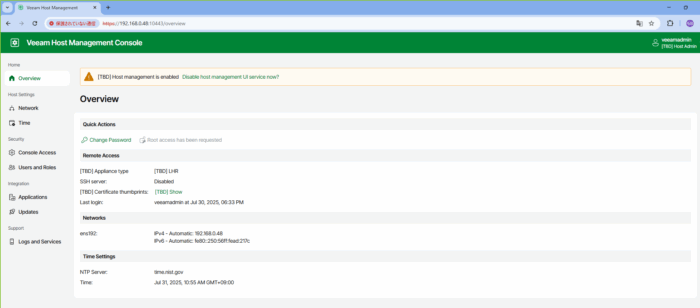

Veeam Backup & Replicationと同様にWebコンソールが用意されており、セットアップが完了すると、ホストのIPアドレスやホスト名、さらにWebコンソールへのアクセスに使用するURLが表示されます。

※セキュリティオフィサーの構成をスキップした場合は、Web UIは無効化されますので、ホストから有効化する必要があります。

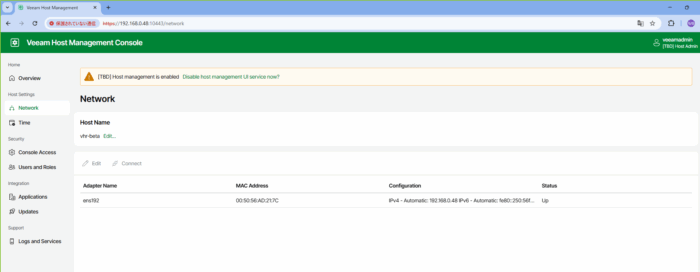

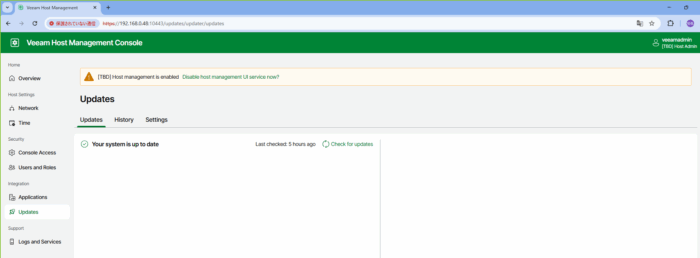

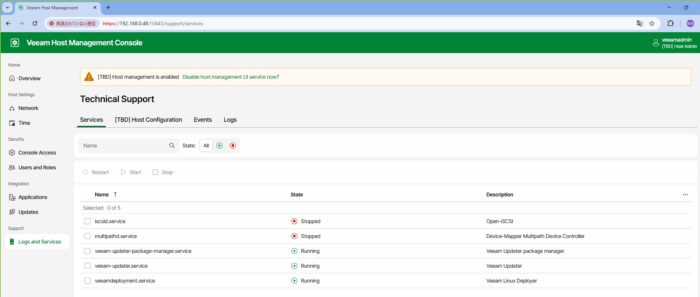

Webコンソールから、セットアップで設定したホスト名やIPアドレス、タイムゾーン等のホストの構成変更や、Linuxローカルユーザの追加、アップデートの確認が行えます。

Veeamコンソールへの登録

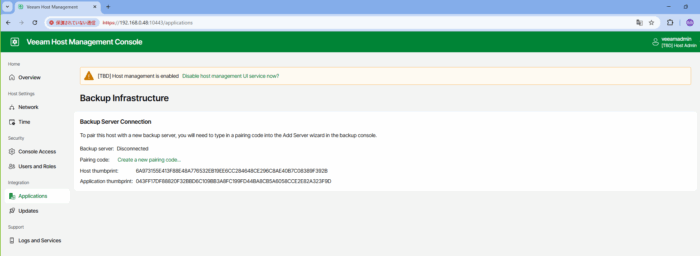

堅牢化リポジトリの構築が完了したら、Veeamサーバにリポジトリとして登録します。

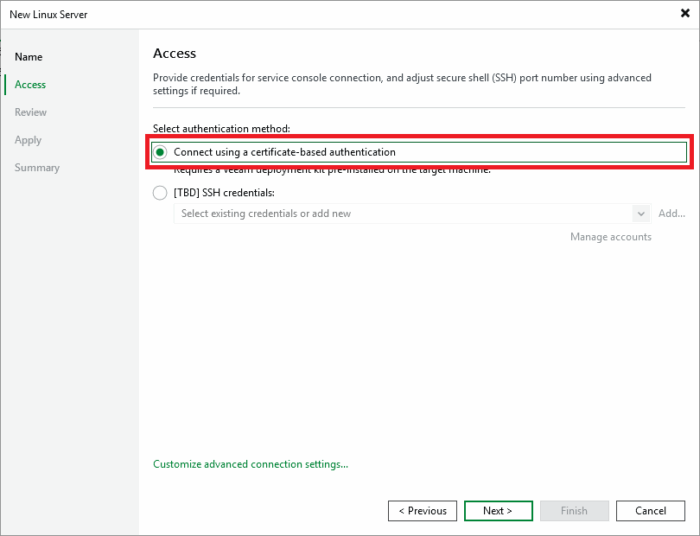

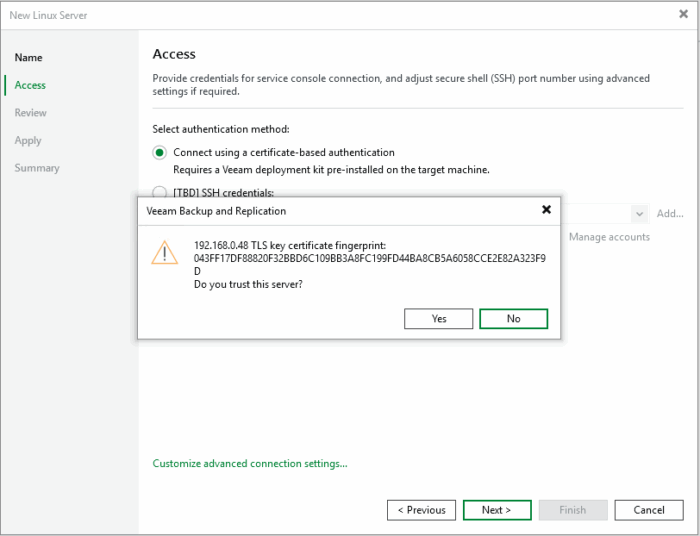

おおまかな登録手順は、今までと変わらず、ホストをLinuxサーバとして登録し、その後堅牢化リポジトリとして追加することで、リポジトリサーバとして使用できます。ただ、アプライアンス版では証明書ベースでの接続が可能になりました。プリインストールされたveeamdeployment.serviceと接続し、各Veeamコンポーネントをインストールするため、従来のように使い捨ての認証情報を使わずに登録することもできます。

そのため、Veeamのコンポーネントのインストールやアップデートの際にSSH接続を有効化する必要がなくなったため、よりセキュアな構成を実現することができます。

関連トピックス

- リポジトリ(Repository)追加【VMWare/Hyper-V対応 バックアップ & レプリケーションソフト Veeam】

- 書き換え不可能リポジトリ(Hardened Repository)の構成手順[Veeam]

- バックアップリポジトリ(保存先)の選択肢[Veeam]

- リポジトリの同時実行タスク数のカウントについて[Veeam Backup & Replication]

- Veeam v12新機能:VeeaMoverでバックアップを移動またはコピーする

- 【ランサムウェア対策】堅牢化(Hardened)リポジトリ:セキュアなLinux構築の手間をISOパッケージで大幅削減[Veeam Backup & Replication]

- リポジトリデータベースの圧縮手順 [CloudBerry Backup]

- Veeam Backup & Replication V12でVeeamバックアップをAWS S3からWasabiに移行する方法

- Veeam Backup & Replication システム要件の考え方

- Veeam Agent for Microsoft Windows: Windows物理マシンの新規バックアップ・ツール

RSSフィードを取得する

RSSフィードを取得する