サマリー

- VeeamON 2021セッション『Ransomware Recovery – 10 Top Expert Advice &Tips』より

- ランサムウェアの侵入経路トップ5

- NISTサイバーセキュリティ フレームワークへの取り組み

- 3-2-1バックアップルールを3-2-1-1-0にアップグレード

—————————————————————————————————————

コロナ禍で急増したリモートワークに乗じて、ランサムウェアの脅威が拡大していることは、ご存知の方も多いことでしょう。米国のバイデン大統領がランサムウェア対策の強化を呼びかけ、8月に大手IT企業CEOを集めてサイバーセキュリティ会議を開いたり、今月14日には日本を含む30か国とオンライン会議を開いて共同声明を出したぐらいです。

そして、同時期に開催されたVeeamのバーチャルイベントVeeamON 2021『Modern Data Protection』でも、ランサムウェアは中心的なトピックとして取り上げられました。

ここでは、10月14日に開催されたセッション『Ransomware Recovery – 10 Top Expert Advice &Tips』から、特にVeeamユーザーでなくても、すべてのシステム環境に当てはまり、誰もが実践すべきベストプラクティスを紹介したいと思います。

ランサムウェアの侵入経路トップ5

このセッションでは、まずランサムウェアは一体どうやってシステムに侵入するのか、2020年第3四半期のVeeamの調査結果をもとに考察しています。それによると、侵入経路の上位5項目は以下のとおりです。

- 1位:スパムメール 60%

- 2位:リモートデスクトップ 21%

- 3位:トロイの木馬 20%

- 4位:システムの脆弱性 15%

- 5位:ダウンローダー/ボットネット 11%

注目すべきは同じ調査の2018年の結果との比較です。スパムメールとリモートデスクトップは2018年には、それぞれ48%と5%でした。つまり、コロナ禍で在宅勤務が一般化する中、スパムメールを通じたランサムウェア被害が25%増加し、リモートデスクトップに至っては4倍に膨れ上がったことになります。

この結果から、ランサムウェア攻撃がコロナ禍で増えたリモートワークを標的に定めていることが、はっきりとうかがえます。日本では感染者数が激減して、日常が戻りつつありますが、勤務形態が完全に元に戻るのではなく、在宅勤務を取り入れた「ニューノーマル」が定着している企業も多いようです。つまり、常にリモートワークを、あるいは今後普及が進むであろうエッジコンピューティングを視野に入れたセキュリティの強化は、コロナの感染状況に関係なく、徹底しなければならない必須課題となっています。

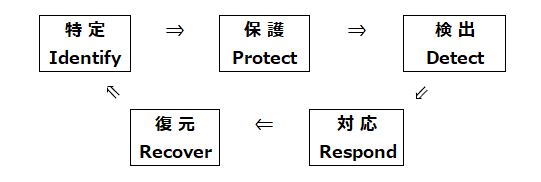

NISTサイバーセキュリティ フレームワークへの取り組み

ランサムウェアの脅威への対策も踏まえ、米国国立標準研究所(NIST)は以下のサイバーセキュリティ フレームワークを提唱しています。

データを保護するには、まず、どこにどのようなデータがあるのかを特定し、保護すべきデータの状況を把握しなければなりません。何をバックアップしようとしているのかを知らなければ、適正なバックアップは実践できません。さらに、ビジネスやシステムの要件を特定することも欠かせません。そのほか、把握または評価しておくべき諸々の条件や状況を前もって特定せずにデータ保護プロセスの施行を急ぐと、あとで取り返しのつかないことになる可能性があります。

データ保護のプロセスとして、大半の企業はアクセス認証の強化、暗号化、バックアップなどを実践しているはずですが、昨今のランサムウェア対策として特に気をつけるべき点は、イミュータブルなバックアップの重要性です。Veeamでは、従来の3-2-1バックアップルールに代わる3-2-1-1-0バックアップルールを提唱しています(このブログの後半で詳しく説明します)。

データ保護プロセスをしっかり施行したら、次に、モニタリングや自動アラートを設定し、セキュリティリスクをいち早く検知することが重要になります。NISTフレームワークの「復元」と同様に、「検出」もVeeamOneのようなセキュリティ ツールが大いに役立つ領域です。

非常事態が発生してしまった場合は、速やかなリカバリが必要になるわけですが、ここで重要なのは、何をどのように実行すべきか、対応の手順を前もってドキュメント化しておくことです。この準備をせずに、ある日突然リカバリを実行しても、うまく行かない可能性が高いでしょう。普段からのテストやドリル、プロセスの検証も重要になります。社内あるいは顧客とのコミュニケーション プランも前もって策定しておくべきです。

そして言うまでもなく、まさかの場合は迅速で安全確実なリカバリを実行しなければなりません。Veeam DataLabsのSecure RestoreやInstant Recoveryなど、レスポンスプランに応じたVeeamの機能性が適用される局面になります。

「保護」と「復元」のプロセスは多くの企業で施行済みと思われますが、このフレームワークは、それ以外の部分も同様に大切だということを訴えています。特に「検出」と「対応」の2つが疎かになりがちで、そこがきちんと整備されているか否かで、ランサムウェア攻撃に対処できる企業とそうでなない企業の違いがでると、Veeamのセキュリティ エキスパートが現場の経験をもとに指摘しています。

3-2-1バックアップルールを3-2-1-1-0にアップグレード

データ保護の基本となるベストプラクティスとして3-2-1バックアップルールが有名ですが、ここで簡単におさらいしておきます。

3-2-1バックアップルールとは:

- データは3バージョン保管する

- 保管には2種類のメディアを使用する

- そのうち1つはオフサイトに保管する

という原則です。上記の3バージョンは3コピーと記載されることが多いですが、正確には、コピーを3件作成するのではなく、コピーは2件です。(余談ですが、英語のcopyは「複製」ではなく「部数」という意味で使用される場合が多いです。)とはいえ、このルールは最低限のルールなので、コピーを3件作るのは、当然ながら2件よりも良いことです。

このルールの優れた点は、特定のシステムやハードウェアの要件に縛られず、誰でもすぐに実践でき、また、特定のリスクに限定されず、あらゆる事態に備えられることです。

Veeamを適用した具体例で考えると、もっとも基本的な3-2-1ルールの実践は以下のようになります。

- 本番環境のデータ → コピー1、メディアNo.1

- Veeamレポジトリのバックアップデータ → コピー2、メディアNo.2

- 災害復旧(DR)用にオフサイトに保存されたデータ → コピー3、メディアNo.3

DRが「コピーNo.3、メディアNo.3」になっているので、これは実際には3-3-1ルールを実践していることになりますが、前述のとおり、3-2-1は最低限のルールなので、3-3-1であれば、なお良いです。

しかし、昨今のランサムウェアの脅威を踏まえ、Veeamでは、3-2-1からセキュリティの強度を1ランクアップし、3-2-1-1-0ルールを提唱しています。

具体的には、前述の3-2-1ルールに、以下のとおり、もう2行追加します。

- データは3バージョン保管する

- 保管には2種類のメディアを使用する

- そのうち1つはオフサイトに保管する

- そのうち1つはオフラインかイミュータブルにする

- リカバリ プロセスを検証してエラーを0にする(SureBackupなどのツールを活用)

特にランサムウェアに備えるためには、バックアップをイミュータブルなメディアに保存することが極めて重要です。保存先がイミュータブルでない場合は、それを常にオフラインにして(保存のための書き込み時以外は)一切アクセスできないようにする必要があります。

そして、いざリストアを実行したときに、想定外の問題が生じるようなことは避けなければなりません。バックアップに問題がないことを前もって検証することが大事なのは言うまでもないですが、現実には、バックアップよりもリストア手順に問題があることのほうが多いようです。問題とは言えないまでも、手順のどこか些細な部分で人によってやり方が違ったりすれば、結果が変わってくる可能性があります。そのような誤差をなくすためにも、Veeam SureBackupなどのツールををフル活用して、あらかじめ「0エラー」を確実にしておくことが大切です。

Veeamでは、3-2-1-1-0バックアップ ルールを組み込んだサイバーセキュリティ フレームワークの実践をウルトラレジリエンスと称し、ランサムウェアの脅威が増す中、1社でも多くの企業がセキュリティ対策に取り入れることを推奨しています。

これは、Veeamに限らず、どのようなプラットフォームでも、ニーズに応じて適正なツールを用いれば(たとえば、Kubernetes環境にKasten by VeeamのK10を用いるなど)すべての企業が実践できる普遍的なベストプラクティスです。コロナ後のニューノーマルにおけるセキュリティ強化のためにも、ぜひご検討ください。

関連トピックス

- ランサムウェアの検知もVeeamで対応!! Veeam ONE新アラート「Possible ransomware activity」

- Immutable(書き換え不能)レポジトリーバックアップによるランサムウェア対策

- Blocky for Veeam : シンプルで即利用可能なVeeamのためのランサムウェア保護 (Linuxサーバ不要)

- バックアップの復旧検証機能によるランサムウェア対策 [Veeam SureBackup]

- VeeamON 2022 セッション情報速報⑧

- マルウェアの検出と分析を行うYARAルールとは

- データ損失を抑えたランサムウェア攻撃からの復旧【Druva】

- バックアップランサムウェア保護ソリューションのBlocky for Veeamの最新版 3.5をリリース

- Veeam 12.1 を検証!第一弾: ランサムウェア対策追加情報

- ExaGrid Ver7のリリース:「ダブルロック」セキュリティのためのS3オブジェクトロックのサポートを含む最新アップデート

RSSフィードを取得する

RSSフィードを取得する