DRプランも時代に合わせた進化が必要

日本の政府機関や企業は14秒に1回サイバー攻撃を受けています。これは、先日の「能動的サイバー防御」法の成立と前後して、政府関係筋が公表したデータです。

サイバー攻撃だけでなく、自然災害による停電なども鑑みれば、日本企業にとってDR(Disaster Recovery – 障害復旧)プランの策定はセキュリティ戦略の最優先事項です。

これは、ここ数年、再三指摘されてきたことなので、ほとんどの企業はDRプランをすでに施行していることと思います。しかし、DRプランをきちんと立てたからといって、もう安心というわけではありません。サイバー攻撃が日々進化している昨今、企業のDR戦略も同様に進化する必要があります。

このブログでは、企業がDRプランで誤解しがちな問題や盲点となりやすい課題を考察し、DR戦略のアップデートに役立つヒントを提供できればと思います。

誤解1:バックアップをきちんと取っているから大丈夫

DRプランの目標を「バックアップをいかに正しく頻繁に取るか」に設定している企業は少なくありません。バックアップが、DRプランの中で非常に重要な位置を締めるのは事実ですが、それでもDRプランの一部にすぎません。

たしかに、最短のRPO(目標復旧時点)とRTO(目標復旧時間)を達成し、イミュータブル(変更不可)バックアップを導入したら、DR戦略の達成感は大きく、これでもうひと安心と胸をなでおろしてしまう気持ちはわからなくはないです。

しかし、これはDRの本来の目標を見失っています。本来の目標はあくまでリカバリ(復旧できること)であって、バックアップはそのための道具にすぎません。バックアップを取ることに比べ、バックアップから復旧できるようにすることは、ツールのみならず、人、場所、プロセス、テストを含めた総合的でより緻密な計画を必要とします。

せっかく取ったバックアップを無駄にすることなく、そこから円滑なリカバリを実現するには、誰が何をするのかチーム内での役割分担と、どこからどの順番で進めるのかの手順を明確にし、いざというときに実際にそれを完遂できるよう、普段からリハーサルを積み重ねる必要があります。そして、このプランは状況(人員や環境など)の変化に応じて頻繁にアップデートしていく必要があります。

つまり、DRプランの神髄は、リカバリを成功させるためにさまざまな要素をコーディネートして、全体をオーケストレートすることなので、バックアップだけで満足してしまうのは禁物です。

誤解2:クラウドを使っているから大丈夫

パソコンが突然動かなくなったとき、データがクラウドにも保存されていたので助かった、という人は多いでしょう。企業もクラウドを活用していれば、オンプレミスで障害が発生しても、クラウドが高可用性を保証してくれるから大丈夫と、クラウドサービスに全幅の信頼を寄せているケースを見受けます。

しかし、たとえばユーザーがSharePointサイトを誤って削除してしまった場合、あるいはメールフォルダを削除しようとして受信トレイをまるごと削除してしまった場合、クラウドの高可用性は助けてくれません。サイバー攻撃だって、オンプレミスだけを狙っているわけではなく、どこであろうと侵入しやすい経路を見つけて攻撃を仕掛けてきます。

たとえクラウドサービスにセキュリティ対策が組み込まれていたとしても、DR戦略を丸投げしまうのは危険です。少なくとも、クラウドサービスプロバイダは緊急時にどのくらい速く対応してくれるのか、必要なデータを自分でリストアできるのか、どこまでがプロバイダの責任でどこからが自分の責任なのか、といった課題を平時に解消し、サービス内容の詳細を把握しておく必要があります。また、バックアップは最低でも1つはクラウド以外にも保存しておくことも忘れないでください。

誤解3:重要データのバックアップ+リカバリ体制を整えたから大丈夫

誤解1でも触れましたが、バックアップ+リカバリ体制は一度整えたらもう安心というわけではありません。システム環境の変化を考慮に入れ、常にDR体制をアップデートしていく必要があります。近年、特に見落とされがちなのは、アプリケーション構成の多様化です。たとえば、ビジネスの重要データが全部バックアップされていても、最新のアプリケーションでは、それを運用するためのプロンプトが別に保存されている場合があります。障害の発生後、データは完全に復元できたのに、それを使用するためのプロンプトがないとか、AIのモデルが一部復元できないとか、そのような事態も考えられます。あるいは、昨今のエッジコンピューティング環境では、リモートワークの社員が重要データをエッジ環境にだけ保存しているようなケースはないでしょうか。

ビジネスの継続に必要なデータはすべてDRプランで網羅する必要があります。環境の多様化には、誰がどの領域にどこまで責任を持ち、データの安全を確保するのか、役割分担も明確にしておくべきです。

セキュリティの盲点をなくすには

上に挙げた3つの問題に対処するために、ツールの運用や社員のトレーニングなど、詰めるべき検討課題は山ほどあります。しかし、ここでは、たったひとことで言い表せる最も単純でわかりやすい対策を推奨します。

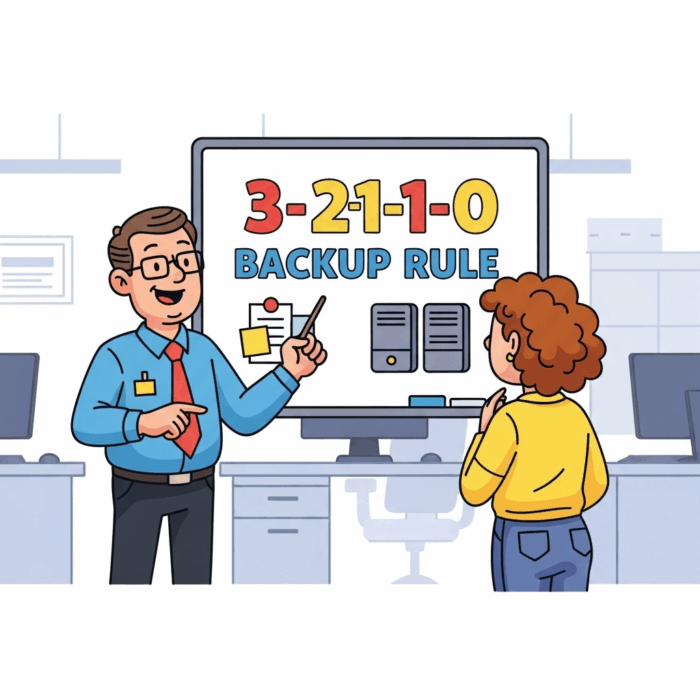

それは3-2-1-1-0ルールの徹底です。

3-2-1バックアップルールは有名ですが、3-2-1-1-0ルールは知らない方もいるかもしれません。これはVeeamが提唱する、3-2-1ルールのアップグレード版です。伝統的な3-2-1ルールに、もう2つだけ補足ルールを加えたもので、それぞれの数字は具体的に以下を表します。

- ルール1:データは3バージョン保管する

- ルール2:保管には2種類以上のメディアを使用する

- ルール3:そのうち1つはオフサイトに保管する

- ルール4:そのうち1つはイミュータブル(変更不可)あるいはオフライン(エアギャップ)にする

- ルール5:リカバリ プロセスを定期的に検証してエラーを0にする

セキュリティの盲点として挙げた3つの誤解に対し、この3-2-1-1-0ルールがどのように対応するのか簡単に見ていきましょう。

誤解2にはルール3が対応していることは一目瞭然かと思います。クラウドサービスへの過信でオフサイトバックアップを疎かにする問題なので、基本に立ち返ることで対応可能なはずです。

そのうえで、ルール4を加えれば、ランサムウェアなど、サイバー攻撃への対応が強化されます。冒頭で述べたとおり、14秒に1回の頻度でサイバー攻撃を受ける今日、イミュータブルバックアップはすべての企業に必須と言っても過言ではありません。イミュータブル(変更不可)とは、ハッカーはもちろん、社内のシステム管理者がアカウントを乗っ取らた場合も、あるいは、仮に悪意のある内通者がいたとして、誰も一切変更できないバックアップを指します。

誤解1と3は、ルール5がカバーします。リカバリ プロセスをテストしてエラーを0にするのは、一度きりで達成できるルールではなく、人員や環境の変化など総合的な見地から定期的なアップデートを必要とする点は前述のとおりです。

それに加え、ビジネスを継続可能にするために必要なデータを漏らさずバックアップし、そこからの完全な復旧を可能して、これを頻繁にテストしてエラーを0にするということは、AIを含む最新アプリケーションやエッジコンピューティング環境に対応した、強固なセキュリティを保証するはずです。

Veeamの3-2-1-1-0ルールは、最新のコンセプトではありませんが、今一度見直して、基本ルールを徹底することで、セキュリティの盲点や見落としをなくしましょう。Veeam製品を活用した実践方法に関しては、過去の関連ブログを参照するか、クライムサポートまでお問い合わせください。

関連トピックス

- OneDriveのデータセキュリティに関する5つの誤解

- トラブルシューティングにおけるVeeam ONEの威力を探求する

- Microsoft Active Directoryサーバーからのアイテム(ユーザー、グループ等)リストア[Veeam Backup & Replication]

- Kasten K10 における Kubernetes のバックアップ、リカバリ、モビリティの扱い方法 (Kubernetesにおけるデータ保護)

- サイバーセキュリティフレームワークと 3-2-1-1-0 バックアップルール ー VeeamON 2021でも焦点になるランサムウェア対策 ー

- Druvaは、高度な脅威に対するセキュリティ運用を強化するため、Microsoft Sentinelと統合

- サイバーセキュリティ英語格言集

- VMware Hypervisorのセキュリティ – USBコントローラに関する重大な脆弱性

- VMwere vSphereでのバックアップ分析(1)【VMWare専用 バックアップ & レプリケーションソフト Veeam】

- Hyper-Vセキュリティでやってはいけないことトップ10

RSSフィードを取得する

RSSフィードを取得する