Acronis Cyber Protect Cloud(Climb Cloud Backup & Security)は、AV-TESTからエンドポイント保護性能の優秀さを再び認められ、2025年3月~4月のAdvanced Threat Protection(ATP)テストで満点を獲得しました。今回の評価では、攻撃者がよく悪用する信頼性の高いWindowsユーティリティであるMSBuild(Microsoft Build Engine)を基盤としたシナリオを用いて、ファイルレスマルウェア攻撃の阻止に焦点を当てました。

このテストの特長

これは標準的なマルウェア検出テストではありません。AV-TESTのATPシリーズは、セキュリティチームが実際の環境で直面する攻撃チェーンを再現する現実的なテストを実施します。今回のテストでは、すべてのシナリオで一貫した攻撃手法を採用しました。この手法は実環境で広く悪用されていますが、検出が困難なものです。

各攻撃では、アプリケーションをプロジェクトファイルからコンパイルするための正当なWindows開発ツールであるMSBuildが利用されました。通常使用時は安全ですが、攻撃者は.projや.csprojファイル内に悪意のあるコードを埋め込み、MSBuildを通じてそのコードを実行する手法を習得しています。

その結果、ファイルレス攻撃が発生します:ディスクに何も保存されず、悪意のあるペイロードがメモリ内で直接実行されます。MSBuildは信頼されたバイナリであるため、従来のセキュリティソリューションはそれを実行を許可し、悪意のあるロジックが実行されていることに気づかない可能性があります。この手法は、「リビング・オフ・ザ・ランド」技術の一種であり、攻撃者が正当なシステムツールを悪意のある目的で利用する手法です。

テスト方法論

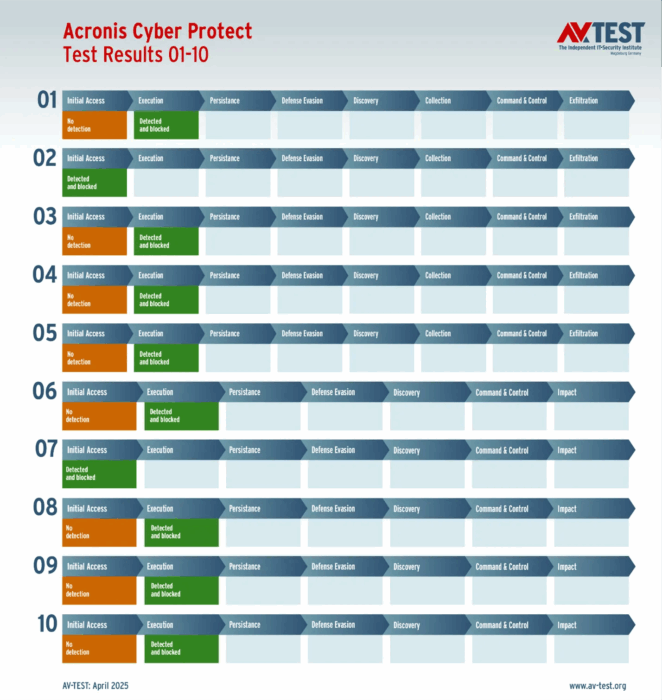

AV-TESTは、ランサムウェアを5件、情報窃取(インフォスティーラーマルウェア)を5件の合計10件の攻撃シナリオを設計しました。すべてのシナリオでMSBuildが配信メカニズムとして使用されました。脅威は、メールの添付ファイルを開くや改変されたスクリプトファイルを実行するなどの現実的な感染方法を通じて発動されました。

各テスト製品は、攻撃の全体的な実行チェーンにおいて攻撃を阻止する能力に基づいて評価されました。ランサムウェアサンプルの場合、製品は1つのテストにつき最大3ポイントを獲得できました:

- 基本検出:1点

- 部分的なブロック:2点

- 暗号化を完全に防止:3点

情報窃取マルウェアの場合、攻撃ごとに最大4点が与えられ、データ漏洩を阻止した場合に追加で1点が加算されました。

最大得点は35点で、Acronisは満点を獲得し、Acronis Cyber Protect Cloudがすべてのケースでファイルの暗号化とデータ窃取を完全に防止したことを証明しました。

なぜこれが重要なのか

この成果が重要なのは、Acronisが脅威を検出しただけでなく、それらを完全に封じ込めた点にあります。ファイルレス攻撃では、脅威は明確な痕跡を残しません。実行をブロックしたり、メモリからペイロードを削除するには、高度な行動分析とリアルタイム保護メカニズムが必要です。

さらに、この評価は現代の攻撃者の戦術を反映しており、脅威は信頼されたツールを使用してアンチウイルスやEDRソリューションを回避するために静かに配信されます。これらの脅威に対抗するには、シグネチャだけでは不十分です。実行時におけるインテリジェントな対応が必要です。

クライムのようなサービスプロバイダー(SP)、ITセキュリティチーム、ステルス型・回避型脅威に対する保証が必要な企業にとって、このテストはAcronis Cyber Protect Cloudがメモリ常駐型マルウェアやシステムツールの悪用を含む、フルスペクトラムの保護を提供することを明確に示しています。

結論

AV-TESTの2025年3月~4月のATP評価は、これまでで最も厳しいテスト条件の一つを提示しました。MSBuildを配信ベクターとして使用することで、ラボは伝統的なツールがしばしば見逃すようなステルス型現代攻撃を正確に再現しました。

Acronisは、35/35の完璧なスコアを達成した4社のベンダーの一つでした。どのシナリオでもデータ漏洩やファイルの暗号化は発生しませんでした。Acronis Cyber Protect Cloudは、AV-TESTの「Advanced Threat Protection」カテゴリで「Top Product」賞を受賞しました。このテストは、同じ期間内の認証テストシリーズの一部ではなかったため、認証バッジは発行されませんでした。

テスト結果は、Acronisがメモリ内で完全に動作する脅威を阻止し、信頼されたシステムコンポーネントを悪用する攻撃を阻止する能力を証明しています。これは、現在の企業とサービスプロバイダーが最も懸念している攻撃のまさにその種類です。

関連トピックス

- Acronis Cyber Protect Cloud(Climb Cloud Backup & Security )は、AV-TESTの高度な脅威対策評価において高い評価

- データ損失を抑えたランサムウェア攻撃からの復旧【Druva】

- Veeam 9.5u4新機能:セキュアリストアで安全性を向上

- CCB&S(Climb Cloud Backup &Security)の様々なセキュリティ機能で多層防御を実現

- ランサムウェアに対抗するためのZertoの7つの主要機能

- Climb Cloud Backup & Security : Nutanix AHV向けエージェントレスバックアップをサポート

- VMwere vSphereでのバックアップ分析(1)【VMWare専用 バックアップ & レプリケーションソフト Veeam】

- CloudBerry Backup リリース 5.8の新機能紹介

- システム時刻変更を検出し、不変属性の変更をロック、バックアップデータの変更、削除が実施できない状態を維持[Veeam Backup & Replication]

- Windows 10サポート終了で高まるリスク。Climb Cloud Backup & Securityで”延命”と”安全”を両立する方法

RSSフィードを取得する

RSSフィードを取得する