パッチ管理の重要性

増え続けているランサムウェア攻撃の対策として、パッチ適用は非常に重要です。

近年のサイバー攻撃は、AIを悪用したフィッシングやゼロデイ攻撃が話題になる一方で、「未知の脆弱性」よりも既知の脆弱性の放置を突くものが増えています。

実際、多くのランサムウェア攻撃被害は、すでに修正パッチが提供されていた脆弱性を悪用したものであるといわれています。

そのため、いくら脅威に対してのパッチが提供されても、実際にパッチが適用されていなければ意味はなく、攻撃の対象となってしまいます。

ただ一方で、パッチ適用は重要と理解していても、多くの課題により実際には適用しきれていない場合があります。

・どの端末が未更新なのか分からない

・更新すると不具合が起こるかもしれない

・拠点やクラウド上のPCの状態が追いきれない

・社員任せの更新で進捗が不明瞭

こういった背景があるため、パッチ管理に求められるものとして、脆弱性の見える化と確実なパッチ適用を行える仕組みは重要となります。

パッチ管理の課題

パッチ管理は「更新を適用するだけ」のように見えて、様々は課題があり、実行に移せないでいることが多くあります。

● 拠点やネットワーク構成の複雑化

テレワークやクラウド利用が一般化した今、PCが社外ネットワークに存在するケースが多くあります。そのため、更新できるタイミングが限られてしまい、結果、長い期間パッチ未適用のPCが放置されることも珍しくありません。

● サードパーティアプリの管理不足

Windows UpdateでOSは更新できても、攻撃対象はそれだけではありません。サードパーティアプリに脆弱性が発見される頻度は高く、これらを個別に更新する運用は非常に煩雑です。

● 互換性リスクによる適用遅延

「更新したら業務アプリが動かなくなった」という経験から、検証を重視するあまり適用が後回しになるケースも多いです。特に製造業や医療業界など、安定稼働が最優先の現場では顕著です。

● 証跡と報告の負担

「いつ・どの端末に・どのパッチを適用したか」を管理するのは容易ではありません。スプレッドシートでの手動記録は現実的でなく、監査・顧客報告にも時間がかかります。

このように、パッチ管理が難しいのは単に「作業量が多いから」だけでなく、

環境の多様化、互換性リスク、報告負担といった複合的な要因が絡み合っているためです。

Climb Cloud Backup & Securityのパッチ管理と脆弱性診断

Climb Cloud Backup & Security(CCB&S)は、バックアップとセキュリティを統合したSaaS型のクラウドプラットフォームです。これには「脆弱性診断」と「パッチ管理」機能が備わっており、従来の課題を解決する特徴を備えています。

まず、「脆弱性診断」機能によって、OSだけでなく主要なサードパーティアプリ

に潜む脆弱性を自動的に検出します。脆弱性には重要度が設定されており、優先度を判断できるため、リスクの高いものから効率的に対応可能です。

次に、検出した脆弱性に対しては「パッチ管理」機能を使って、自動または手動で必要な更新を適用できます。パッチの適用タイミングや除外設定も柔軟に制御できるため、業務に支障を出さず安全に更新を行えます。また、パッチ適用前にはバックアップを取得しておくことも可能で、万が一の不具合が発生しても即座に復旧できるため安心です。

さらに、更新状況や適用結果は管理コンソールで可視化され、PDFやExcelでレポート出力も可能です。これにより、監査資料や社内報告としても活用でき、運用者が個別に状況を確認する手間を大幅に削減できます。

このように、CCB&Sは脆弱性の検出からパッチ適用、報告までを統合的に管理できるため、

単なる「パッチ管理ツール」ではなく、企業のセキュリティリスクを可視化し、即時対応まで自動化できる運用基盤として機能します。

設定手順

CCB&Sのパッチ管理と脆弱性診断は、下記手順で設定できます。

1.エージェント導入

各マシンにCCB&Sエージェントをインストールします。コンソールから一括インストールも可能です。

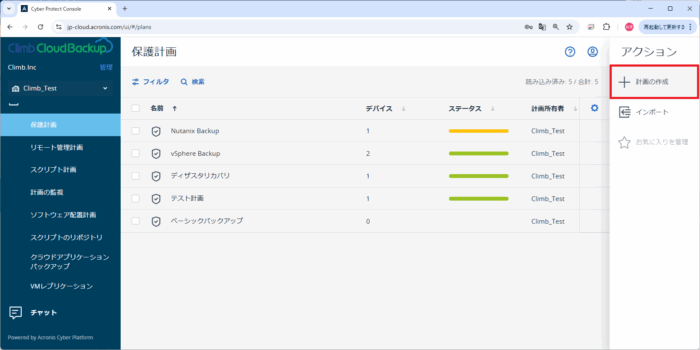

2.保護計画の作成

脆弱性診断とパッチ管理の設定を行います。作成した保護計画をエージェントをインストールしたマシンに割りあてることで、脆弱性診断やパッチ管理が可能になります。

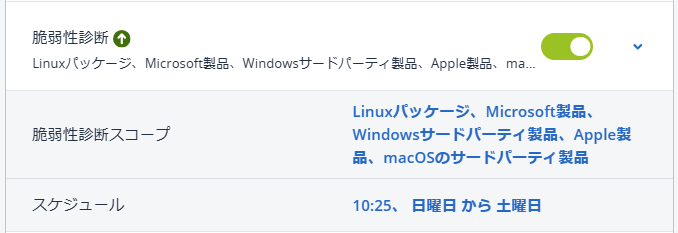

3.脆弱性診断の設定

脆弱性診断を有効化します。

脆弱性スコープからスキャンするアイテムを選択します。

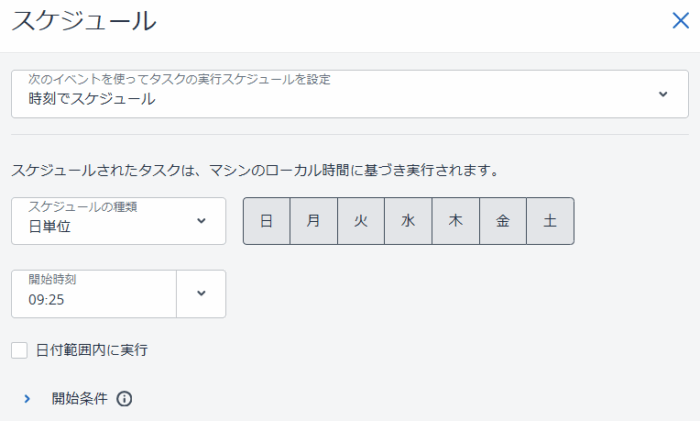

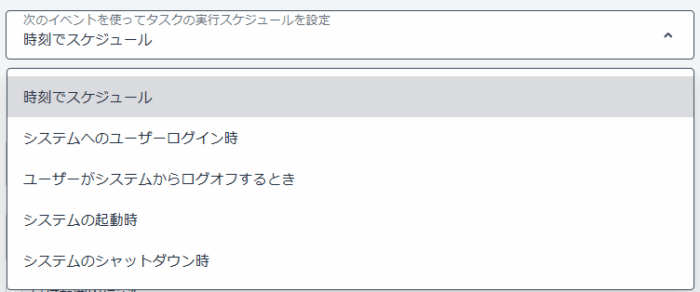

次に実行スケジュールを設定します。通常の時刻でスケジュールする以外にも、システムへのユーザーログイン時やログオフする時、システムの起動時やシャットダウン時など、細かに指定することができます。

4.パッチ管理の設定

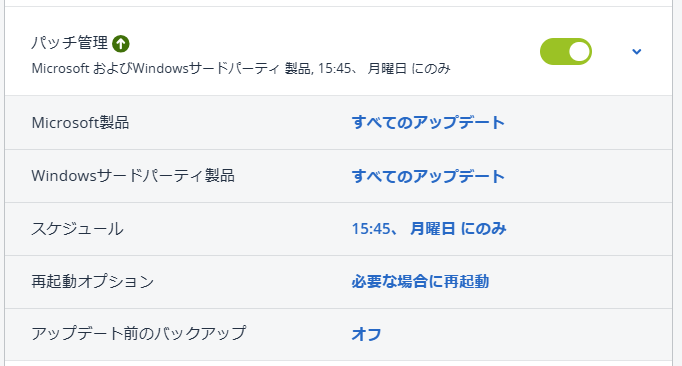

パッチ管理を有効化します。

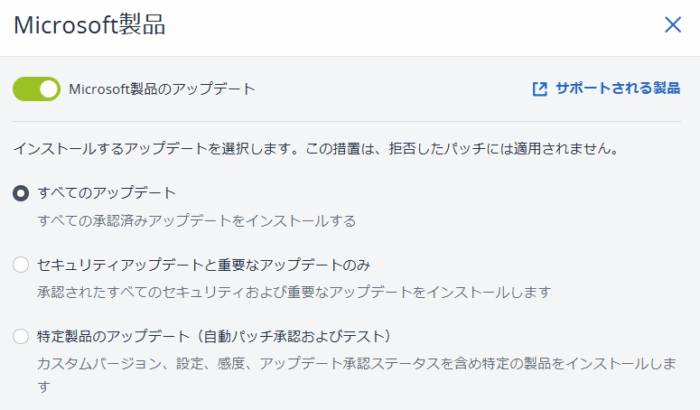

次にMicrosoft製品とWindowsサードパーティ製品のインストールするアップデートを選択します。

次に実行スケジュールを設定します。脆弱性診断と同じように時刻のスケジュールと、システムへのユーザーログイン時やログオフする時、システムの起動時やシャットダウン時で設定できます。

再起動オプションも細かく設定可能です。自動再機能のスケジュールや再起動自体を行わないよう設定することも可能です。

5.保護計画の適用

エージェントをインストールされたマシンに脆弱性診断とパッチ管理を設定した保護計画を割り当てます。バックアップも設定できるため、データ保護を行いつつ、パッチ管理を行うこともできます。

6.脆弱性診断とパッチ管理の確認

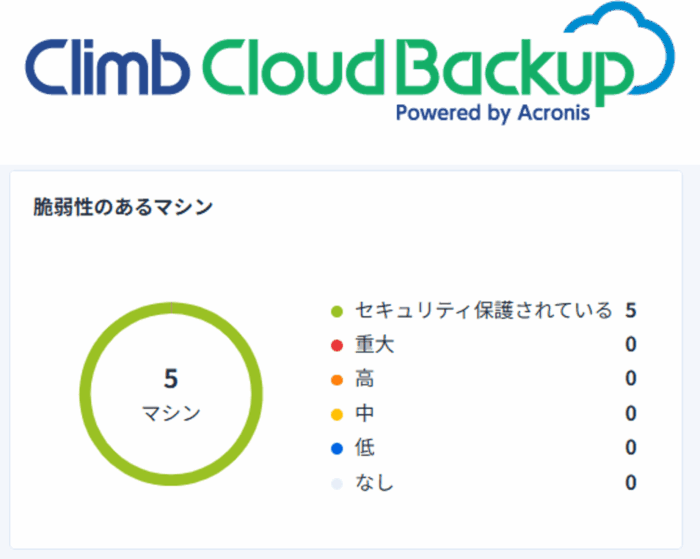

コンソールのソフトウェア管理から実行された脆弱性診断やパッチ管理を確認できます。

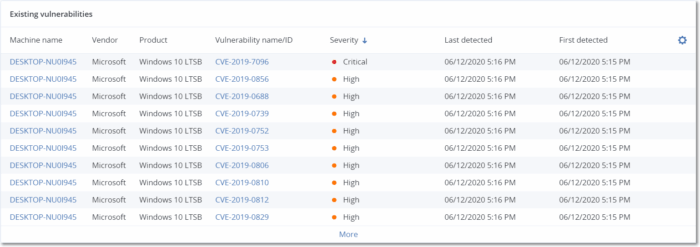

ダッシュボードで脆弱性のあるマシンや既存の脆弱性を簡単に確認することもできます。

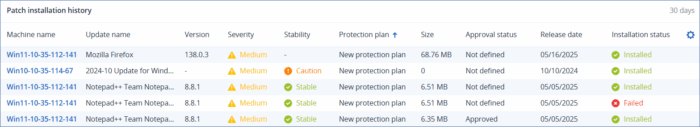

パッチのインストールステータスやパッチインストール履歴を確認することもできます。

まとめ

Climb Cloud Backup & Securityは、脆弱性の「可視化」とパッチの「自動化」を一体化することで、従来分断されていたセキュリティ運用を大きく効率化します。単なるバックアップツールにとどまらず、バックアップ・パッチ管理・脆弱性診断を統合的に扱える点が、現代のサイバー脅威対策における強みです。

CCB&Sの基本機能についてのセミナー動画はこちらから

お問い合わせはこちらから

関連トピックス

- パッチのアップデート通知機能について【Veeam Backup & Replication v8.x】

- Windows 10サポート終了で高まるリスク。Climb Cloud Backup & Securityで”延命”と”安全”を両立する方法

- Climb Cloud Backup & Security基本機能紹介[セキュリティ編]

- VMware Hypervisorのセキュリティ – USBコントローラに関する重大な脆弱性

- CCB&S(Climb Cloud Backup &Security)の様々なセキュリティ機能で多層防御を実現

- Veeam Backup & Replication (Ver9.5) 使用方法動画シリーズ

- vSphere 7.0u1サポート:Veeam Backup & Replication v10a 累積パッチ3

- 最新のバックアップサーバ脆弱性がランサムウェアの危険なリスクを警告する理由

- Ver9.5 新機能予告 バックアップファイルからAzure VMとしてリストア [Veeam Backup & Replication]

- HyTrust KeyControlのライセンスファイル入れ替え方法

RSSフィードを取得する

RSSフィードを取得する