ランサムウェアにはDRプランとは異なる特別なリカバリプランが必要!

アサヒグループホールディングスがランサムウェア被害に遭ってから二週間が経ちました。テレビのニュースなどを見ると、飲食店やコンビニでのビールの品薄に焦点が当てられ、スポーツの秋や食欲の秋に欠かせないビールの供給が、この件における最大の関心事となっているいるようです。

しかし、もっと気になるのは、アサヒグループでシステムの復旧が滞っているらしき状況が伝えられている点です。実際に滞っているのか、じっくり慎重に進めているのかは判りません。

そんな中、7日にはハッカーグループQilinから犯行声明が出されました。「損益計算書・監査報告書など会社の内部資料、従業員の個人データなど9300以上のファイルを盗んだ」と主張しているそうで、前回のブログに書いたとおり、アサヒグループを狙ったランサムウェア攻撃は二重脅迫型であり、身代金の要求を強めている様子が伺えます。

ランサムウェア被害の発覚から一週間以上経って初めて犯行声明が出された理由は、身代金が支払われなかったことへの犯行グループによる対抗措置と推察されますが、単にQilinの営業活動の一環である可能性も否めません。ニュース記事には「ハッカーグループ」や「ランサムウェア グループ」と記述されていますが、Qilinは正確にはRaaS(Ransomware-as-a-Service)であり、言うなればソフトウェア サービス プロバイダです。実行犯は別にいて、その犯行グループがQilinのランサムウェアを使用して身代金を奪い、その一部(15~20%)をQilinにキックバックする仕組みです。Qilin側は、犯行にQilinのランサムウェアが使われたことを世界に示せば、さらなる顧客(Qilinを利用して犯罪を行うハッカーグループ)の獲得につながるわけで、犯行声明を出したのはそのためかもしれません。ランサムウェアの世界はそれぐらい、裏社会で一大マーケットとして発達してしまっていて、まるでトクリュウみたいに、まったく別の組織が個々の得意分野を担当して、サイバー攻撃のサプライチェーンを構成しています。

このようなランサムウェア犯罪シンジケートの拡大を阻止し、撲滅に向かわせるには、個々の企業や団体がセキュリティ対策を強化して、犯罪を成功させいないようにすることが第一です。

そのために、前回の記事では、ランサムウェアの攻撃を跳ね返すためのセキュリティ強化策と、被害に遭ってしまった場合に重要な3-2-1-1-0バックアップルールなどについて紹介しました。

しかし、アサヒグループでシステムリカバリに時間がかかっているらしき続報に触れ、前回の記事にぜひ補足しておかなければならない点に気づきました。たとえ、バックアップを頻繁に取っていて、オフライン保存やイミュータブル化によってバックアップファイルがランサムウェアに暗号化されるのを完全防止できていたとしても、バックアップされる前の元データが感染していたのでは意味がありません。つまり、どのバックアップが感染前でどこからが感染後なのか、リストア前に見極める必要があり、その作業にはかなりの時間と手間を要します。前回も書いたように、ランサムウェアの攻撃(システムの暗号化)に至る前のマルウェア感染は、その攻撃よりも数週間、あるいは数か月前に遡る可能性だってあります。つまりは、システムリカバリに使用するリストアポイントも同じだけ遡らなければなりません。

アサヒグループが復旧に時間をかけている理由は他にあるのかもしれませんが、ここでは、ランサムウェア攻撃を受けてしまった場合に、感染直前のクリーンなバックアップをいかにすばやく見つけるかについて解説します。

もちろん、すべてのバックアップを最新のアンチウイルス(AV)シグネチャでフルスキャンするに越したことはありませんが、大規模な統合システムでそれをやるには相当な時間がかかります。

AVシグネチャのフルスキャンの前に、YARAルールを作成し、よりピンポイントのカスタムスキャンを実行して対象を絞り込むと復旧時間を大幅に短縮できるはずです。YARAルールとは、マルウェアや不正なファイルを検出するためのパターンマッチングルールです。ファイル内の特定の文字列、バイト列、正規表現、プロセスの振る舞い(特定のAPI呼び出しなど)を組み合わせて定義でき、セキュリティ研究者やツール開発者がマルウェアの特定、分類、脅威分析を行う際に使用しているオープンソース ツールです。

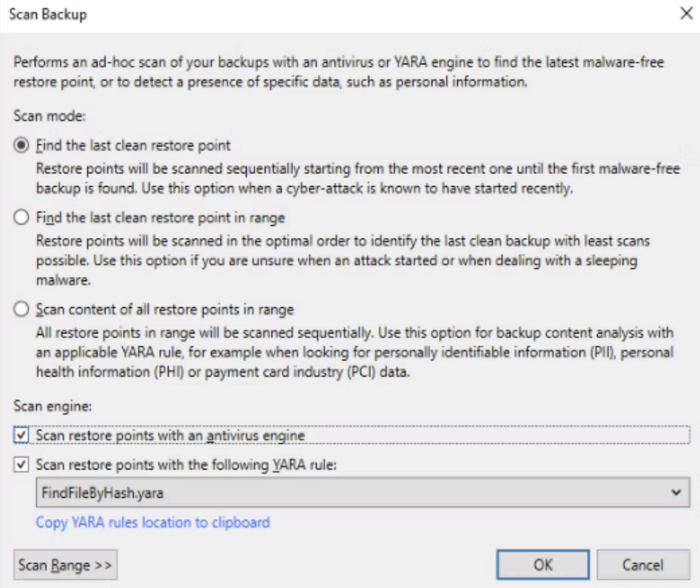

たとえば、Veeam Backup & Replicationを使用している場合、リストア前にリストアポイントの安全を確認するためのSecure Restore機能にYARAルールを組み込むことができます。

感染してしまったランサムウェアに特徴的とされるハッシュ値や暗号化パターンをYARAルールに定義して、カスタムルールでクリーンなリストアポイントをすばやく探すことができるうえ、AVスキャンよりもはるかに速くスキャンを完了できるという利点があります。AVスキャンが数時間かかるところをYARAルールなら数分でスキャンでき、270GBのVMを1分強でスキャンしたというデモデータもあります。

YARAルールの作成方法は、たとえば、md5、sha1、sha256のハッシュ値を含むファイルを検索するには、以下のように定義します。詳しくは「マルウェアの検出と分析を行うYARAルールとは」のブログ記事を参照してください。

rule HashSearch {

meta:

description = “ファイルに含まれるハッシュ値を検索”

author = “作者名”

date = “2025-10-13”

strings:

$md5_hash = { [0-9A-F]{32} }

$sha1_hash = { [0-9A-F]{40} }

$sha256_hash = { [0-9A-F]{64} }

condition:

any of them

}

前述のとおり、YARAルールによるスキャンはあくまで的を絞るための作業であり、本番環境へのリストアにAVシグネチャのフルスキャンは絶対不可欠です。このために、Veeam Backup & ReplicationのSecure Restore機能では、AVスキャンにカスタムのYARAルールを組み込んで両者を併用できる仕組みになっています。

重要なことは、サイバー被害からのリカバリは、単なるDisaster Recovery(障害復旧)プランとは異なる、特別なリカバリプランが必要だという点です。DRプランでは、最新バックアップからの迅速な復旧が重要であり、バックアップが新しければ新しいほど、つまりRPO(目標復旧時点)が短ければ短いほど、損失データを少なくできます。

それに対し、サイバー被害、特にランサムウェア被害においては、単に最新のバックアップではなく、最新かつクリーンなバックアップを特定しなければなりません。この特定作業をなるべく迅速に行えるように準備することが、サイバー被害からのリカバリプランに必須となります。そのうえで、どこにリストアしてどうテストするのか、ワークロードにどのような優先順位があるのか、などを定義して、作業手順を普段からリカバリプランとして用意しておく必要があります。

DRプランはしっかり準備できているが、サイバー被害に特化した別プランは用意していない、という企業は多いのではないでしょうか。これを機に、サイバー被害リカバリプランもDRプラン同様にしっかり準備しましょう。ランサムウェアの成功事例が1つでも減って、やがては犯罪の撲滅につながればと切に願います。

関連トピックス

- ランサムウェアの検知もVeeamで対応!! Veeam ONE新アラート「Possible ransomware activity」

- データ損失を抑えたランサムウェア攻撃からの復旧【Druva】

- Blocky for Veeam : シンプルで即利用可能なVeeamのためのランサムウェア保護 (Linuxサーバ不要)

- CloudBerry Backup リリース 5.8の新機能紹介

- Immutable(書き換え不能)レポジトリーバックアップによるランサムウェア対策

- VeeamON 2022 セッション情報速報⑧

- バックアップの復旧検証機能によるランサムウェア対策 [Veeam SureBackup]

- バックアップランサムウェア保護ソリューションのBlocky for Veeamの最新版 3.5をリリース

- StarWind Virtual SAN (vSAN)の機能詳細一覧

- Veeamでできる4つのランサムウェア対策(堅牢化バックアップ)

RSSフィードを取得する

RSSフィードを取得する